Als het aan de auto-industrie ligt, wordt zelfs het gaspedaal van je auto nog met de cloud verbonden. Maar zodra er in dat soort systemen beveiligingsgaten zitten, heeft dat ook gevolgen voor de verkeersveiligheid. Bij moderne auto’s is dat nu al het geval. Bij de meeste autofabrikanten heeft cybersecurity nog altijd te weinig prioriteit.

Moderne auto’s zijn een bijzonder complex geheel van traditionele auto’s en computers. Ze bevatten naar schatting zo’n honderd miljoen regels code. Om je een beeld te geven: de software waarmee de deeltjesversneller van CERN wordt aangestuurd, moet het doen met maar de helft. De complexiteit van auto’s zal voorlopig alleen maar groter worden, want de komende jaren worden nieuwe auto’s gekoppeld aan allerlei clouddiensten. Niet alleen van de fabrikant zelf, maar ook van toeleveranciers en allerlei infotainmentdiensten. Veel van die nieuwe technieken komen niet van de ontwikkelafdeling van de autofabrikant, maar zitten in componenten die bij de toeleveranciers op de plank liggen.

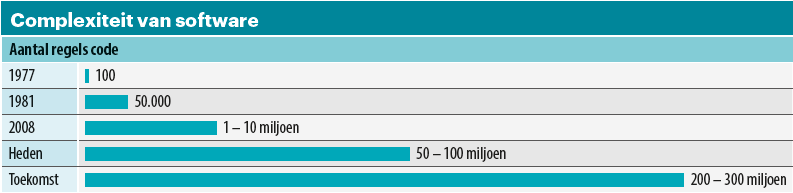

Sinds de Oldsmobile Toronado, de eerste auto met software aan boord, is het aantal

regels code in auto’s significant toegenomen. En het worden er nog steeds meer.

En die toeleveranciers beloven van alles. Wolf-Hennig Schnieder, directeur van Bosch, zegt hierover bijvoorbeeld heel overtuigend: “Een ‘connected’ car wordt ook een betere auto.” Tegelijkertijd zorgen die verbindingen ook voor nieuwe aanvalsmogelijkheden. Bij de jaarlijkse apk van je auto worden alleen de klassieke veiligheidsfuncties gecontroleerd, zoals de remmen en veiligheidsgordels, maar er is geen software-audit. Ook aan de beveiliging van de IT-systemen wordt geen aandacht besteed, terwijl de hoeveelheid software in auto’s de afgelopen jaren juist enorm is toegenomen (zie overzicht hierboven).

Software speelt een steeds belangrijkere rol, zeker nu auto’s steeds meer gaan lijken op robots, die bij autonoom rijden zelfstandig beslissingen moeten nemen. Vooral in nieuwe elektrische auto’s zitten veel systemen met een dataverbinding. Daarbij moet je bijvoorbeeld denken aan het energiebeheer, waarmee auto’s slim gebruik kunnen maken van de nog niet zo heel dichte infrastructuur met snellaadstations langs de snelweg. Bosch heeft bijvoorbeeld al een systeem waarmee je direct naar een vrije oplaadpaal kunt navigeren.

Gaspedaal met cloudverbinding

De gegevens waar al dat soort beslissingen op gebaseerd worden, worden steeds minder in de auto zelf opgeslagen, maar steeds meer in de cloud. Het productportfolio van de toeleveranciers laat zien wat er tegenwoordig technisch allemaal mogelijk is. ZF ontwikkelde met ‘PreVision’ een systeem voor vrachtwagens dat de automatische versnellingsbak koppelt aan digitaal kaartmateriaal en gps. Daarmee worden onnodige schakelmomenten voorkomen. Er wordt bijvoorbeeld niet opgeschakeld naar een hogere versnelling als er een bocht of helling aankomt, waarvoor weer teruggeschakeld zou moeten worden. Andere bedrijven, zoals Bosch en Continental, werken ook aan dit soort systemen.

Technieken die zich hebben bewezen in vrachtwagens zijn in de regel niet veel later ook in personenauto’s terug te vinden. Bosch levert inmiddels bijvoorbeeld een ‘actief gaspedaal’ voor personenauto’s. Door te kloppen, trillen of via extra tegendruk kan het gaspedaal je waarschuwen wanneer je niet binnen de lijnen blijft of onnodig veel brandstof verbruikt. Het systeem waarschuwt ook voor wegwerkzaamheden of een file die verderop aan het ontstaan is. Het gaspedaal is elektronisch gekoppeld aan het motormanagement. Daarnaast is er een koppeling met het navigatiesysteem en de systemen voor rijassistentie. De benodigde informatie komt behalve uit de cloud ook van het motormanagement en van camera’s in de auto. Daardoor kan het brandstofverbruik met wel zeven procent omlaag. Bij hybride auto’s kan het gaspedaal een signaal geven wanneer er wordt gewisseld tussen elektromotor en verbrandingsmotor.

Elektronische horizon

Systemen die het motormanagement, gps en de transmissie met de cloud verbinden, maken een ‘elektronische horizon’ mogelijk, die verder weg ligt dan de zichtbare horizon. Bosch gebruikt eHorizon al sinds 2012 in bestelauto’s, maar de verwachting is dat het systeem in de toekomst beschikbaar komt voor alle soorten auto’s. Een elektronische horizon is een behoorlijke verbetering. Stel dat de navigatiesoftware bijvoorbeeld weet dat er na een afdaling van twee kilometer een dorpje komt, dan kan de hybride auto alvast naar de meest zuinige modus terugschakelen, waardoor de accu wordt opgeladen. Op die manier is een brandstofbesparing van wel vijftien procent mogelijk. In de toekomst zal daar actuele verkeersinformatie bijkomen, zodat voertuigen alvast gaan uitrollen en opladen wanneer verderop een file staat.

Het systeem slaat de locatiegebonden gegevens van de auto op en stuurt die naar de cloud. Daar wordt alle data verzameld en geanalyseerd voor actuele kaart- en route-informatie. Ook Continental heeft een dergelijk systeem. Net als bij Bosch wordt gebruik gemaakt van de clouddiensten van IBM. Maar waar Bosch gebruikt het kaartmateriaal van TomTom gebruikt, gaat Continental voor HERE, de kaartdienst van BMW, Daimler en Audi.

HERE werkt op dit moment aan de ontwikkeling van een open standaard voor de gehele branche. Het doel is om realtime sensordata tussen auto’s van verschillende fabrikanten te kunnen uitwisselen. Uiterlijk over twee jaar moeten die gegevens in de cloud van de autofabrikanten, toeleveranciers en derden kunnen worden gesynchroniseerd om kaartmateriaal perfect bij te houden.

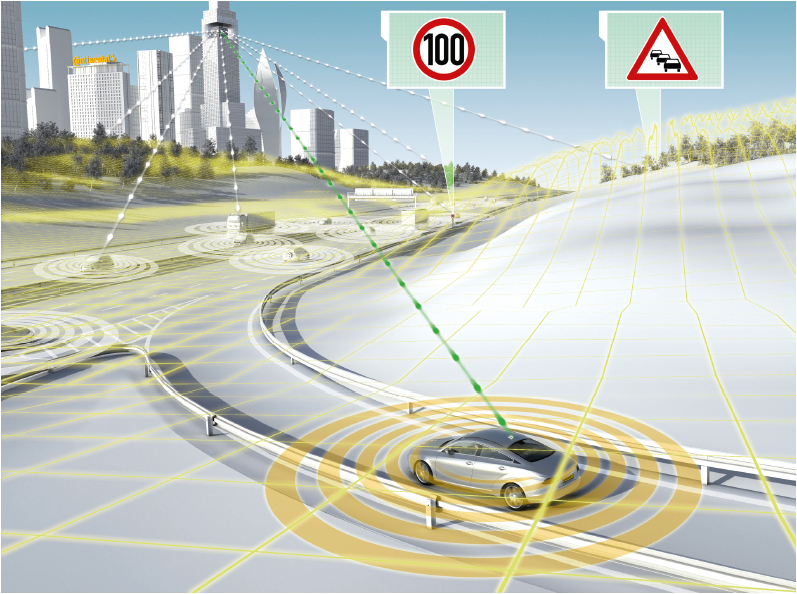

In de toekomst zullen auto’s via een elektronische horizon met elkaar verbonden

worden. Sensors registreren acute gevaren en geven die informatie door

aan de cloud. Van daaruit worden de gegevens gedeeld met andere auto’s. Bron: Continental Corporation

Crowdoplossingen voor parkeren

De gegevens in de cloud worden ook gebruikt voor andere softwaretoepassingen op het vlak van navigatie en autonoom rijden, zoals de parkeerassistent. Daardoor kan de Smart Parking Assist van ZF de bestuurder niet alleen helpen bij het zoeken van een parkeerplek, maar de auto ook volautomatisch inparkeren. Als bestuurder kun je te allen tijde ingrijpen en bijsturen, maar het is ook mogelijk om uit te stappen en je auto te parkeren met behulp van een app of smartwatch.

Sommige parkeerhulpen gaan qua concept nog wat verder in de cloud. Bosch heeft verschillende systemen ontwikkeld, waaronder een systeem voor actief parkeergaragebeheer. Daarmee kun je in een parkeergarage op een online kaart zien waar vrije plekken zijn. Sensors in de vloer kunnen herkennen of een plaats bezet is en die informatie naar de cloud sturen.

Al dit soort systemen werkt alleen goed als ze privacygevoelige data mogen verwerken. De locatiegegevens van een auto zijn bijvoorbeeld ook persoonsgegevens omdat die auto via het kenteken aan een persoon zijn gekoppeld. De beveiliging van dat soort systemen gaat niet alleen om privacy, maar ook om de fysieke veiligheid van de bestuurder en de inzittenden. De systemen kunnen namelijk direct invloed uitoefenen op de besturing van de auto. Een hack is dus niet alleen een beveiligingsrisico (security) maar ook een veiligheidsprobleem (safety). Toeleveranciers die dat soort slimme systemen bedenken, leggen echter niet veel nadruk op de beveiliging van de techniek en de bescherming van de gegevens. Daarvoor verwijzen ze meestal naar de autofabrikant. Binnen de autobranche is het een vanzelfsprekendheid dat de autofabrikanten zelf voor de beveiliging moeten zorgen.

Achilleshiel

Connected cars zijn op vier punten kwetsbaar. De eerste achilleshiel vormen de cloudgebaseerde telematicadiensten. Wat gebeurt er bijvoorbeeld als de verbinding met wifi, gps, internet, bluetooth of je mobiele telefoon wegvalt of er op wordt ingebroken. Vergelijkbare aanvalsgaten zitten in het infotainmentsysteem en de rijassistentiesystemen, die over allerlei aansluitingen voor audio, video, usb en bluetooth beschikken. Ook de communicatie tussen voertuigen, de zogenaamde Car-to-Car-communication, is in theorie te manipuleren. Tot slot kunnen aanvallen op het On-Board-Diagnostic-systeem (OBD) en de vele stuursystemen behoorlijk ver ingrijpen in de mogelijkheden van een autonoom rijdend voertuig en de veiligheid daarmee behoorlijk in gevaar brengen.

Zeker wanneer data uit de cloud direct invloed kunnen uitoefenen op je gaspedaal, wordt de beveiliging van de netwerkarchitectuur bijzonder belangrijk. Met de kennis uit de IT-sector lijkt het logisch om veiligheidssystemen fysiek te scheiden van bijvoorbeeld het infotainmentsysteem. Maar bij de massaproductie van auto’s moet ieder dubbeltje twee keer worden omgedraaid. Daardoor is het waarschijnlijk dat er synergie-effecten tussen de verschillende systemen gezocht worden. Een toeleverancier vertelde ons bijvoorbeeld dat wordt overwogen om de steeds grotere processorkracht van de infotainmentapparaten ook in te zetten voor andere systemen en daardoor de fabricagekosten te drukken. Het fysieke scheiden van componenten, zoals specialisten op het gebied van IT-beveiliging graag zouden zien, is daarmee niet meer mogelijk. In het beste geval worden de systemen gevirtualiseerd en vindt die scheiding softwarematig plaats.

Zwakke plek: communicatiecentrum

Dat je alle apparaten in een auto in principe centraal kunt bedienen, wordt duidelijk met een elektronisch besturingsapparaat van Continental dat kan communiceren met alle systemen. Het analyseert en beheert de gegevens van de verschillende bussystemen en diverse diagnostische modules onder de motorkap en in het interieur – en ook het multimediasysteem. Voor een hacker zou dat een ideaal punt zijn om op in te breken.

Security is al lang niet meer een kwestie van een simpele virusscanner om binnenkomende e-mails te scannen. Het afgelopen jaar zagen we al een paar hacks die aantoonden dat beveiligingsgaten kunnen uitgroeien tot ernstige veiligheidsrisico’s. Hobbyisten slaagden erin om het batterijmanagementsysteem van een BMW i3 aan te passen om de actieradius te vergroten en de accu dieper te laten ontladen. Michael Müller van consultancyfirma Magility is in Europa verantwoordelijk voor Argus Cyber Security en waarschuwt dat de accu dan bijzonder heet kan worden (zie het interview verderop).

Fabrikanten zijn eindverantwoordelijk

Niet de toeleveranciers, maar de autofabrikanten zijn verantwoordelijk voor de veiligheid en beveiliging van de systemen, stelt Michael Müller. Wat hem betreft staat dat buiten kijf: “De autofabrikant moet de cybersecurity goed doorvoeren en ook nauwkeurige eisen opstellen waaraan toeleveranciers moeten voldoen.” Müller weet dat autofabrikanten die inmiddels al meerdere hacks hebben meegemaakt hieraan “behoorlijk hard werken”. De strategie van de Volkswagen Group of de Renault-Nissan Alliance om gezamenlijk eisen te formuleren waaraan toeleveranciers moeten voldoen werkt goed, maar de fabrikanten maken daar helaas weinig over bekend.

Dieter Zetsche, CEO van Mercedes- Benz, legde ons uit hoe zij te werk gaan: “Wij hebben niet alleen in de conceptfase en in de algoritmes, maar ook in de basissoftware en wat componenten betreft de absolute leiding en eindverantwoordelijkheid. Die geven we ook niet zomaar af.” Mercedes-Benz gaat net zo restrictief te werk als het gaat over bijvoorbeeld het cloudconcept: “Als we het hebben over cybersecurity, dan is het daarbij belangrijk dat alles wat er qua data met onze auto’s gebeurt, altijd verloopt via één server en één back-end – onder onze supervisie.”

Standaardisering gevraagd

Als het gaat om de hoogst mogelijke veiligheid voor de gebruiker, moet er ook sprake zijn van een optimale controleerbaarheid. Die kan alleen bestaan wanneer veiligheidsconcepten dezelfde standaarden en minimumeisen hebben en niet iedere fabrikant het wiel opnieuw gaat uitvinden. Een belangrijke stap lijkt dan ook te liggen in het op internationaal niveau normeren van de veiligheidsoplossingen. Daar wordt ook al aan gewerkt. De standaardisatiegroep Trusted Computing Group (TCG) is al bezig met extra beveiliging van dataverbindingen tussen auto’s en servers. Toekomstige software- en firmware- updates moeten extra versleuteld worden. Dat is een goed begin, maar we zijn er nog niet. Op automobielgebied maken alleen Toyota en halfgeleiderfabrikant Infineon deel uit van de TCG. Europese autofabrikanten vertrouwen volgens de TCG op dit moment vooral nog op de veiligheidsexpertise van hun toeleveranciers.

Die bieden in bepaalde gevallen in ieder geval nog een gedeeltelijke veiligheidsoplossing, die de autofabrikanten dan kunnen integreren in het totaalpakket dat we een auto noemen. Continental biedt bij AutoLinQ een veilige verbinding van het infotainmentsysteem met hun server. De techniek is gebaseerd op een open toepassingsarchitectuur, waarbij Continental garant staat voor de beveiligingsmaatregelen in de software. Ook de Italiaanse toeleverancier Magneti Marelli heeft met het ‘Open Platform’ een op Linux gebaseerd infotainmentplatform ontwikkeld dat ook verbinding maakt met het netwerk van de auto. In principe is dat een goede basis voor veiligheidsfuncties, ook als daar nog geen sprake van is.

Externe beveiligingsdienst

Het IT-beveiligingsbedrijf Argus Cyber Security ontwikkelde een embedded en cloudgebaseerd Intrusion Prevention System (IPS) voor de complete auto, inclusief een beveiligde updatefunctie. Het systeem kan zwakke plekken in de CAN-bus identificeren door met behulp van een cloudgebaseerde rules-engine het dataverkeer te analyseren en te blokkeren wanneer het niet overeenkomt met de gestelde regels.

Het IPS van Argus bestaat uit een dashboard waarmee autofabrikanten de auto’s van hun klanten kunnen onderzoeken op abnormaal dataverkeer om mogelijke cyberaanvallen te ontdekken. Is er sprake van een aanval, dan kunnen ze zo snel mogelijk een beveiligingsupdate of patch naar alle betrokken voertuigen sturen. Uitgebreide terugroepacties waarbij auto’s in de werkplaats moeten worden nagekeken, zijn daarmee overbodig. Inmiddels wordt het systeem al bij drie autofabrikanten in het preproductiestadium gebruikt. Argus werkt daarnaast samen met nog eens drie toeleveranciers.

De dagen dat fabrikanten zich op vrijwillige basis konden bezighouden met dit soort vraagstukken zijn wellicht geteld. De politiek in Europa hoopt nog dat de industrie zelf tot het inzicht komt om er werk van te maken, maar de Amerikaanse senaat behandelde vorig jaar met de Spy Car Act 2015 al een eerste wetsvoorstel over IT-security in auto’s. Dat moet fabrikanten verplichten tot gezamenlijke IT-security en privacyregels.

Het voorstel vereist onder andere dat fabrikanten “redelijke maatregelen tegen aanvallen door hackers” treffen, waarbij de mogelijke attack vectors systematisch afgeschermd moeten worden. Netwerken en stuurapparaten moeten van elkaar gescheiden kunnen worden, zodat een aanvaller niet via het infotainmentsysteem bij het gaspedaal kan komen.

Proef op de som

Naast de toeleveranciers en fabrikanten moeten ook de keuringsinstanties zich hierop voorbereiden. Storingen en systematische manipulaties werden tot nu toe niet ontdekt omdat er bijvoorbeeld geen software-audits op de agenda staan. Welke eisen moet een dergelijke keuring eigenlijk vervullen? Testtheoreticus Martin Rost van het ULD, een onafhankelijk centrum voor privacy in Duitsland, benadrukt het doel van transparantie vanuit het oogpunt van privacy: “Is de gegevensverwerking van de organisaties te controleren op relevante criteria en aan de hand van systeemdocumentatie en protocollen?” Tot dusver is het antwoord nee. Wat een wetgever niet expliciet vereist, gaan fabrikanten ook zeker niet doorvoeren. Daarnaast moet een bedrijf volgens Rost zelfs voor zijn klanten “een vereenvoudigde controleerbaarheid” waarborgen. Dan wordt het voor klanten mogelijk om te interveniëren.

Steeds meer software

Het certificeren van software zou een manier kunnen zijn om klanten snel een overzicht te geven over de programmatuur in hun auto. In de automobielbranche is certificeren op dit vlak nog nauwelijks in gebruik omdat de software van fabrikanten onderling te veel afwijkt voor gestandaardiseerde controles. Toch moet er wel wat veranderen als we kijken naar de komende ‘meta-cloud’: het Duitse Bundesamt für Sicherheit in der Informationstechnik (BSI) werkt op dit moment aan een eigen technische richtlijn voor intelligente verkeerssystemen en hoe die omgaan met Car-to-Car- en Car-to-X-communicatie. Die richtlijn heeft bepalingen voor de privacy en beveiligingsproblemen van de public-key-infrastructuur, die zorgt voor de toegangsrechten van de verschillende diensten voor de gegevensverwerking.

Autofabrikanten veranderen momenteel steeds meer in robotbouwers, waarbij niet alleen het aandeel elektra en elektronica, maar ook de software voor meerwaarde zorgt. Ze moeten best wel een huzarenstukje afleveren door alle bij het ontwikkelproces van een moderne auto betrokken spelers goed te laten samenwerken. Uiteindelijk moet er een gemeenschappelijk concept worden bereikt dat niet alleen gaat om veiligheid, maar ook om beveiliging. Gezien het grote aantal vragen dat nog onbeantwoord is, hebben de autofabrikanten nog heel wat hindernissen te overwinnen.

Security van A tot Z

Technologieadviseur Michael Müller is van mening dat de automobielbranche op dit moment nog niet is opgewassen tegen beveiligingsuitdagingen.

Wat is op dit moment de stand van zaken als het gaat om security bij autofabrikanten en toeleveranciers?

De automobielindustrie richt zich heel traditioneel op functionele veiligheid. Op dit moment ontbreekt bij veel fabrikanten een alles omvattend universeel Cyber Security Management System (CSMS).

Cybersecurity is alleen maar mogelijk wanneer een autofabrikant zijn CSMS compleet uitgewerkt heeft en exacte aangeeft wat alle deelnemers in het complete proces moeten doen. Autofabrikanten die al eens gehackt zijn, zijn daar inmiddels wel gevoelig voor. Die zijn inmiddels hard aan het werk gegaan met een CSMS, maar andere fabrikanten lopen op dat gebied nog wat achter.

Wat moet een fabrikant nu eigenlijk al doen?

Hij moet ervoor zorgen dat de hardware, software, gegevens en communicatie goed samenwerken – en dat moet gelden voor de complete levensduur van het product. Dat geldt dus ook voor de strategie, de research en development en loopt door tot in de productie, sales en after-sales en zelfs after-market. Denk alleen al aan dongles voor de OBD2-aansluiting. De beveiliging van gegevens moet ook in een later stadium bij tweedehands verkoop en zelfs bij recycling of sloop nog gewaarborgd zijn.

Hoe ziet dat eruit bij toeleveranciers?

Een gemeenschappelijke basis voor automotive software en security wordt nu opgesteld door het internationale AUTOSAR-consortium, waarin fabrikanten en toeleveranciers werken aan de softwarearchitectuur van stuursystemen. Alle componenten moeten aan boord van het voertuig niet alleen wat functionele veiligheid betreft maar ook op het gebied van security goed samenwerken.

Hoe kan de IT-beveiliging van een connected car bij een fabrikant geïmplementeerd worden?

Alle afdelingen hebben hun gedeelde verantwoordelijkheden. Cybersecurity wordt daarin een nieuw thema dat afdelingsoverstijgend werkt. Het omvat namelijk IT-beveiliging, productveiligheid en risicobeheer.

Hoe duidelijk zijn de grenzen tussen voertuigveiligheid en beveiliging eigenlijk nog?

Functionele veiligheid en cybersecurity zijn twee kanten van dezelfde medaille. Beide moeten gewaarborgd zijn om de passagiers van een voertuig veilig en ongedeerd naar hun bestemming te laten rijden. De Amerikaanse overheid heeft nu Tesla op de korrel nadat de eerste dode bij het gebruik van de autopilot-functie is gevallen. Daar was de functionele veiligheid wellicht niet voldoende. Zoiets kan ook gebeuren wanneer een auto gehackt wordt.

(Christiane Schulzki-Haddouti / Ton Heijnen)