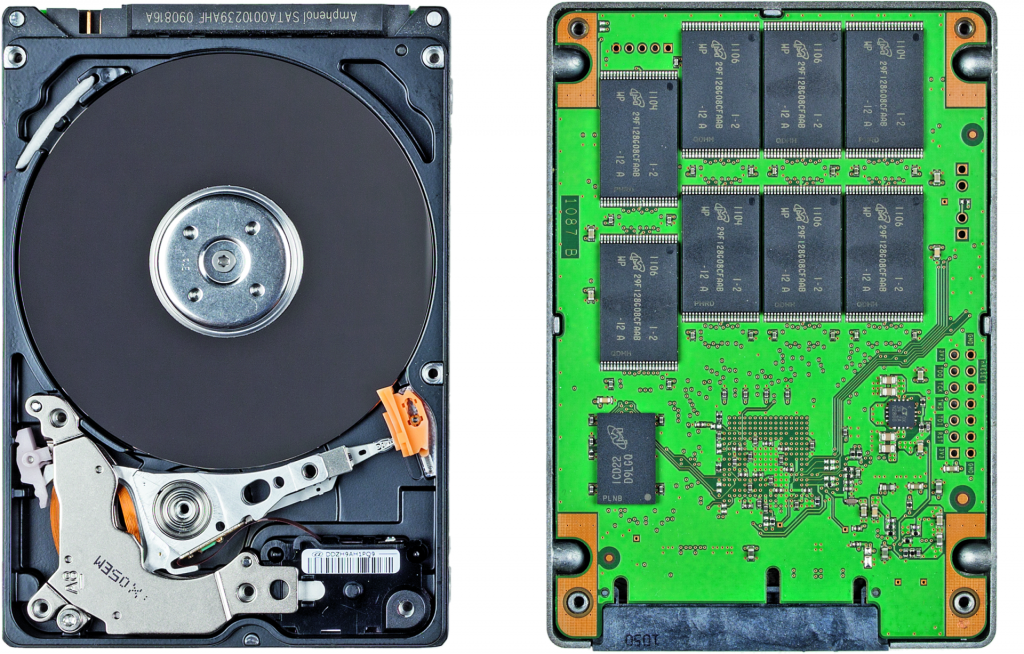

Vroeg of laat bereiken gegevens hun ‘end of life’, en dan verwijder je ze. Maar ‘dat kan nu weg’ betekent zeker niet hetzelfde als ‘als dit nog een keer opduikt, ben ik de klos’. Daarom betekent verwijderen niet altijd hetzelfde. We gaan in op de basis van datahygiëne en hoe je correct gegevens verwijderen kunt.

Beveiligingsdeskundigen, en ook degenen die zichzelf zo noemen, beweren nogal eens dat je voor een echt ‘goed verwijderen’ de gebruikte gegevensdrager compleet dient te overschrijven en dan het liefst nog in kleine stukjes moet hakken. Dat is onzin. Er zijn vele verschillende manieren om bestanden te verwijderen, en die hebben allemaal hun functie. Het belangrijkste is dat je begrijpt wat de gebruikte ‘verwijdering’ precies doet en vooral: wat het betekent voor de gegevens waarop je dit toepast. Dan kun je ook de wettelijke voorschriften over gegevensbescherming in een bedrijfsomgeving naar de geest en niet alleen naar de letter van de wet volgen.

Het gewone verwijderen in Verkenner is slechts een intentieverklaring. Het verwijdert de geselecteerde mappen en bestanden niet, maar verplaatst ze alleen naar de prullenbak. Van daaruit kunnen ze met slechts een paar muisklikken teruggezet worden omdat de bestanden en alle bijbehorende informatie op het systeem beschikbaar blijven.

Dit is geen nalatigheid van Microsoft, maar een echt pré. Vaak zul je per ongeluk gegevens verwijderen en dan wil je ze ook weer terughalen. Daarom hebben zelfs de gangbare Linux-desktops het verwijderen naar de prullenbak met een eenvoudige herstelfunctie ingevoerd als de standaardmethode. MacOS had dat zelfs nog eerder dan Windows.