Wil DEFT niet booten, is de harde schijf versleuteld of heb je gewoon geen zin om met Linux te klooien, dan schiet de toolverzameling DART te hulp. De verschillende forensische programma’s zijn portable en werken onder Windows dus allemaal zonder geïnstalleerd te hoeven worden. Ze brengen veel spannende informatie aan het licht.

De Digital Advanced Response Toolkit – afgekort DART – is een verzameling zeer gespecialiseerde tools om een actieve Windows mee te analyseren. Je kunt het hele pakket als 7-Zip-archief downloaden via de DEFT-site (zie de link aan het eind van dit artikel) en vervolgens uitpakken. De tools hoeven niet geïnstalleerd te worden, dus je kunt ze bijvoorbeeld ook op een usb-stick zetten en van daaruit gebruiken. De makkelijkste manier om te beginnen, is met het starten van het menuprogramma dart.exe.

Maar eerst moeten we nog even een waarschuwing de deur uit doen: sommige antivirusprogramma’s slaan alarm als ze de DART-tools zien. Dat is op zich niet geheel onterecht. Met de tool WirelessKeyView kunnen bijvoorbeeld de door Windows opgeslagen wifi-wachtwoorden uitgelezen worden. Als zo’n programma zonder dat jij daar weet van hebt op je pc is terechtgekomen, is er waarschijnlijk iets aan de hand. De tools zijn echter goed onderzocht en er zijn geen aanwijzingen dat ze geheime functies hebben die niet in de documentatie staan en waardoor ze verdacht zouden kunnen worden van trojan-gedrag. Er is dus geen reden tot paniek. Je kunt de waarschuwingen gerust negeren en de tools zonder gevaar gebruiken.

Bij het opstarten waarschuwt DART eerst duidelijk dat de tools het onderzochte systeem soms veranderen. Dat is vooral bedoeld voor forensisch onderzoekers. Die zouden bij een gebruik op een echt systeem belangrijke sporen kunnen wissen of onbruikbaar kunnen maken. Geen van de tools die we in dit artikel gebruiken, voert echter ongevraagd wijzigingen aan je systeem door. In de praktijk zijn we geen problemen tegengekomen, maar dat betekent niet dat je er geen schade mee kunt aanrichten. Ook met een schroevendraaier kun je iemands oog uitsteken.

Nadat je bevestigd hebt dat je dit risico accepteert, moet je nog een map selecteren waarin de verzamelde gegevens opgeslagen moeten worden. Een nieuwe map DART op de desktop zou handig kunnen zijn, maar het is beter om die data extern op bijvoorbeeld een usb-stick op te slaan.

Vervolgens nodigt een kleurrijke interface je uit om eens rond te kijken. In het DART- menu vind je steeds een korte, Engelse beschrijving bij elk programma. Daaronder kun je dan via ‘Reveal’ de bijbehorende map in de Verkenner openen. Bovendien kun je de tool met twee knoppen direct starten als de aangemelde gebruiker of met de uitgebreide rechten van een administrator. Bij die laatste optie krijg je dan een vraag van Windows of je het programma toestemming wilt geven om dingen aan het systeem te veranderen. Sommige tools hebben die rechten per se nodig om bij de te onderzoeken resources te kunnen komen.

Browsergeheimen

De interessantste rubriek is ‘Forensics’. Daar staan de tools waarmee je gericht sporen kunt zoeken. Het eerste belangrijke aanknopingspunt voor een analyse is vaak het internetgebruik, oftewel alle informatie die de browser beschikbaar stelt. DART heeft daarvoor speciale tools als FirefoxDownloadsView en IECacheView om de geschiedenis, downloads, bookmarks en cookies van Internet Explorer, Firefox, Safari en Chrome te bekijken.

Bijzonder efficiënt is de Browser History Spy. Die presenteert de geschiedenis van Firefox, Chrome en IE, inclusief het aantal keer dat de betreffende website bezocht is en de timestamp van de laatste keer. Helaas kun je daar niet gericht in zoeken. Dat is een specialiteit van de Browser Forensic Tool. Die doorzoekt de geschiedenis van alle gangbare browsers parallel op trefwoorden. Alleen bij Opera verschijnen momenteel geen resultaten, waarschijnlijk door een bug (de ontwikkelaar is geïnformeerd). Je kunt ook profielen samenstellen met meerdere zoektermen. Je krijgt al een hele rij kanten- klare voorbeelden in het Engels tot je beschikking, van ‘anonymous’ tot ‘junky’ en ‘porn’.

VideoCacheView geeft inzicht in het mediagebruik van de computergebruiker. Daar duiken gestreamde YouTube-video’s op, maar ook de in de browser beluisterde podcasts. Het hangt van de gebruikte overdrachtstechniek en diverse systeeminstellingen af of een bestand na het versturen meteen in de browser weergegeven wordt of in de cache gebufferd wordt. Bij een systeem dat niet speciaal geconfigureerd is, kom je daar verbazingwekkend veel tegen. WebCacheImageInfo is gespecialiseerd in afbeeldingen die in de cache staan. FBCacheView richt zich zelfs helemaal op de cache van Facebook.

Natuurlijk heeft DART ook programma’s als MailView om gegevens aan Outlook Express, Windows (Live) Mail en Thunderbird te ontfutselen. Maar de instant-messagingtools zijn bijna nog spannender. SkypeLogView laat bijvoorbeeld de Skype-activiteiten in een overzichtelijke tabel zien.

Gebruiksgedrag

Het is vaak verbazingwekkend hoeveel je over het gebruik van een computer te weten kunt komen. De zogeheten jumplists, die Microsoft sinds Windows 7 ingevoerd heeft, vormen de basis voor die analyses. In die jumplists staan voor elk programma de bestanden die er als laatste mee geopend zijn. Dat maakt functies mogelijk die het een gebruiker makkelijk maken – en geeft forensisch onderzoekers een goed beeld.

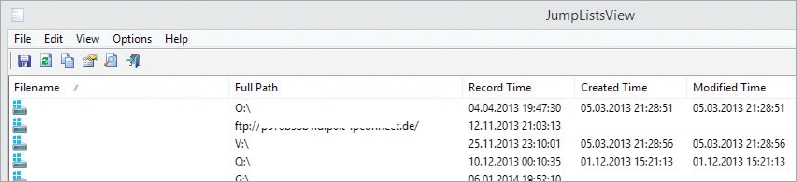

De tool JumpListsView onder ‘Windows Forensics’ leest die jumplists uit en toont ze in een overzichtelijke tabel. Die kun je vervolgens ook nog exporteren als HTML-bestand. De hoeveelheid data die je daarmee tot je beschikking krijgt is enorm. Op een normale kantoor-pc vonden we ongeveer 3500 items die tot bijna anderhalf jaar terug gingen. Dat waren niet alleen geopende documenten, maar ook links naar FTP-servers met soms zelfs toegangsgegevens.

Overigens slaat Windows ook op wanneer een gebruiker welke map in de Verkenner geopend heeft. Elke keer worden de opties voor de Verkenner-weergave namelijk in het Register opgeslagen bij HKEY_CURRENT_USERSoftwareMicrosoftWindowsShellBags. Het is bijzonder interessant dat die gegevens niet verdwijnen als een map bijvoorbeeld verwijderd wordt. Het bestaan daarvan wordt zo soms jaren later nog gedocumenteerd. Het is irritant en ingewikkeld om zulke Registeritems zelf te analyseren, maar met de tool ShellBagsView tover je alle interessante informatie met een paar muisklikken tevoorschijn.

Als je vooral geïnteresseerd bent in aan- en afmeldingen – eventueel ook via het netwerk – is een blik op WinLogonView aan te raden. Die informatie wordt geabstraheerd uit de Windows EventLog en overzichtelijk op een rij gezet.

Echt eng wordt het als Last ActivityView de jumplistst combineert met de informatie wanneer welke map in de Verkenner geopend werd, de programma-installaties toont en dat alles samen met alle aan- en afmeldingen bij het systeem in een tabel bij elkaar zet. Bij een realistisch onderzoek kwam de tool tot 3600 items uit driekwart jaar. Daarmee kun je alles van de computergebruiker te weten komen. Als je een versleutelde TrueCrypt-kluis trouwens quasi onzichtbaar als MP4-bestand in je videoverzameling verstopt hebt met het idee dat vreemden hem daar niet zullen vinden, moet je onder ‘Encryption’ TCHunt eens opstarten. Die analyseert de bestanden snel en gericht en laat met een bijzonder hoge hitrate alle mogelijke TrueCrypt-containerbestanden zien. Dan ontbreekt altijd natuurlijk nog wel het wachtwoord.

Wachtwoorden

Nu we het toch over wachtwoorden hebben: als je die op je pc opslaat, loop je onvermijdelijk het risico dat malware of vreemden die zichzelf toegang verschaffen die achterhalen. Het is dan ook heel leerzaam om met de tools in de categorie ‘Password’ eens te kijken wat er op je eigen pc zoal te vinden is. Wie heeft nooit eens gewenst dat je door die stomme stippen van de wachtwoordinvoer heen kon kijken om het wachtwoord te kunnen lezen dat je zelf bent vergeten maar de computer nog wel weet? WirelessKeyView biedt redding.

Producent Nirsoft heeft een uitgebreide verzameling kleine tools uitgebracht die naast Windows zelf ook alle mogelijke programma’s afdekt die wachtwoorden in ieder geval optioneel kunnen opslaan. Daar zitten dan specialisten tussen als Access PassView, PasswordFox, PCAnyWhere PasswordView, VNCPassView en PSTPasswordView voor Outlook-bestanden. Andere programma’s kunnen complete categorieën aan, bijvoorbeeld RouterPassView, MailPassView en MessenPass. Sommige tools ondersteunen echter alleen bepaalde versies. Of het betreffende programma bij jouw werkt, hangt dan af van de precieze versie van de software die je gebruikt.

De Nirsoft-tools hebben allemaal gemeen dat ze geen wachtwoorden kraken, maar alleen onbeveiligde wachtwoorden tevoorschijn halen. Bij de tools onder ‘SecurityXploded’ is dat soms wel anders. Ze doen wel ongeveer hetzelfde. Mail Password Decryptor leest de configuratiebestanden van de gangbare mailclients uit en zet de daar gevonden toegangsgegevens voor de inboxen in een overzichtelijke tabel. Tools als WindowsPasswordKracker en dergelijke doen echter ook een poging om het betreffende wachtwoord met geweld dan wel aan de hand van woordenboeken te kraken. Ben je je Windows-wachtwoord vergeten en vind je hem op die manier niet terug, dan kun je – voorzien van administratorrechten – met Advanced Password Recovery heel makkelijk een nieuw wachtwoord instellen.

De opgeslagen wachtwoorden voor je mail zijn handig, maar vormen ook een veiligheidsprobleem. Elk programma kan ze uitlezen.

Ook in de overige categorieën kom je soms nog spannende tools tegen die de moeite waard zijn om er eens wat beter naar te kijken. Bij de rubriek ‘Incident Response’ staat een hele rij speciale tools om besmetting met malware of een mogelijke inbraak in het systeem te diagnosticeren. Voor een aantal daarvan moet je wel de nodige kennis in huis hebben. Dat geldt overigens ook voor een hele set antirootkit-tools als Gmer en IceSword.

De tools onder ‘Networking’ laten aanzienlijk meer zien over de netwerkactiviteiten van programma’s dan Windows eigen middelen. Interessant is bijvoorbeeld CrowdInspect, die voor alle processen automatisch beoordelingen van VirusTotal, Web of Trust en Malware Hash Registry haalt en daarnaast naar aanwijzingen voor achteraf in een proces binnengesluisde code zoekt. Bij de rubriek ‘Acquire’ staan vooral tools om dvd’s te branden en kopieën te maken, zowel van de harde schijf (ForensicCopy, FastCopy) als het werkgeheugen (RamCapture, PZenDump). Bij ‘Data Recovery’ staan bijvoorbeeld Windows-versies van het al bij DEFT genoemde PhotoRec. Ook de SQLite Database Browser wordt in een Windowsversie meegeleverd onder ‘Visualize / Office’.

Deze beschrijving van DART is geenszins volledig. We hebben ons bewust geconcentreerd op een paar subjectief geselecteerde highlights. Ga vooral zelf op zoek naar interessante tools. Daarbij zul je soms ook het een of andere lege item in het DART-menu tegenkomen. Dat komt doordat sommige programma’s uit licentie-overwegingen niet opgenomen mochten worden. In het bestand TO-DO.txt staan aanwijzingen hoe je die programma’s kunt toevoegen.

Trouwens, wat sporen betreft: DART heeft je ontdekkingsreis nauwkeurig bijgehouden. In de map die je aan het begin hebt opgegeven, staat een bestand waarin precies staat hoe lang je DART-sessie duurde en wanneer je welk DART-programma gestart hebt.

(Heiko Rittelmeier, Jürgen Schmidt /Herman Heringa – c’t magazine 12/2014, p.49)