De online sandbox any.run laat je zonder zorgen interactief omgaan met echte schadelijke code. Je kunt daarmee malware bekijken zonder risico, via je browser. Vaak krijg je daar veel informatie mee boven water – en het is nog leuk om te doen ook.

Online diensten die een geüpload bestand in een sandbox draaien, bieden handige informatie over hoe schadelijke code (malware) te werk gaat. Dat is een mooie aanvulling op de bekende VirusTotal-dienst van Google die virusscans met verschillende scanengines uitvoert en extra statistische informatie weergeeft over het bestand. Onder de op de dit moment beschikbare sandboxes is any.run de enige waar je hands-on kunt gaan met code en de duur van de analyse naar eigen inzicht kunt aanpassen.

Op deze manier krijg je malware op de korrel die probeert om een analyse lastig te maken via allerlei trucs. Voorbeelden zijn dat ze het uitvoeren van de payload of downloaden van een bestand van internet een aantal minuten vertragen of zelfs helemaal niet uitvoeren als er geen toetsenbord-input of muisklikken plaatsvinden.

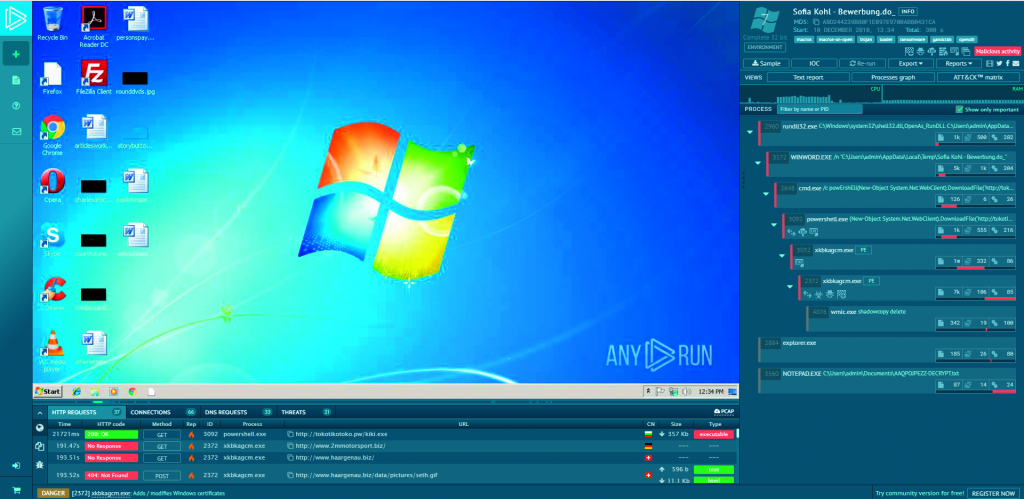

De any.run-desktop is de ideale (veilige) speeltuin om malware en verdachte bestanden te analyseren.

Bij wat meer standaard sandboxes zorgen dit soort tactieken ervoor dat de reports niet de volledige informatie bevatten en je in het meest ongunstige geval een vals gevoel van veiligheid krijgt. Ook zogenaamde Action Scripts die random muisklikken en -bewegingen genereren, zijn geen vervanging voor doelgerichte acties van mensen.

Any.run biedt je (een vooral op muisbediening gebaseerde) bediening van de analyse-omgeving via je browser. De beperkte versie is gratis. Een gratis account biedt je per sample tot vijf minuten analysetijd in een 32-bit Windows 7-installatie. Dat is voldoende om de trucs van de meeste malwaresamples te omzeilen en ze in de beschermde omgeving van de sandbox wat gedetailleerder te bekijken.

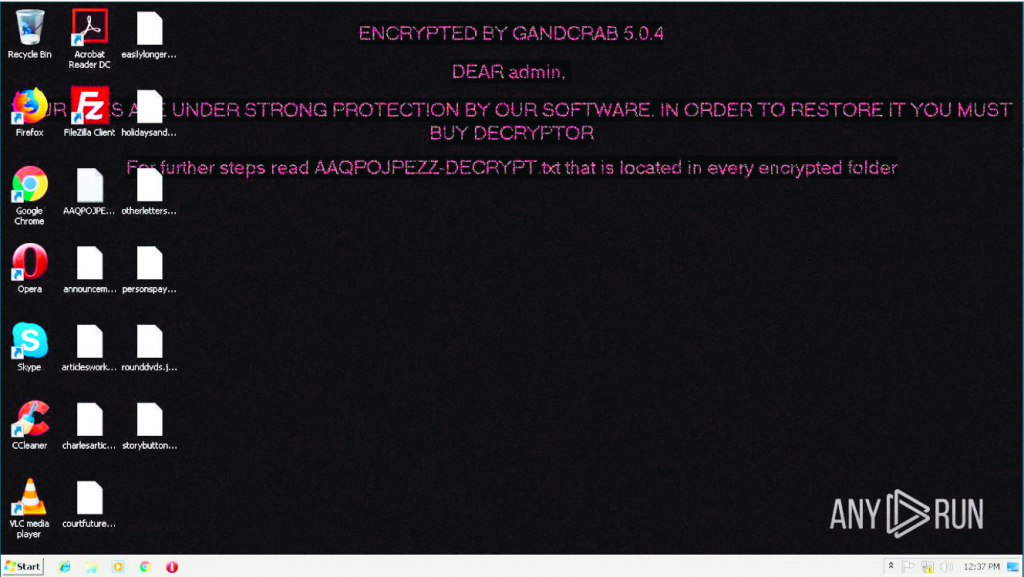

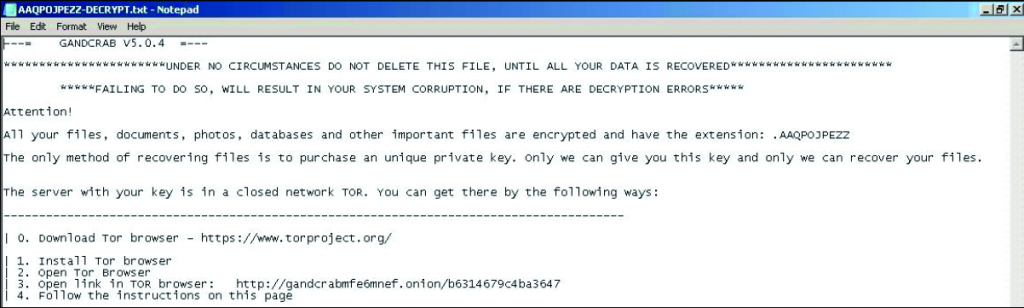

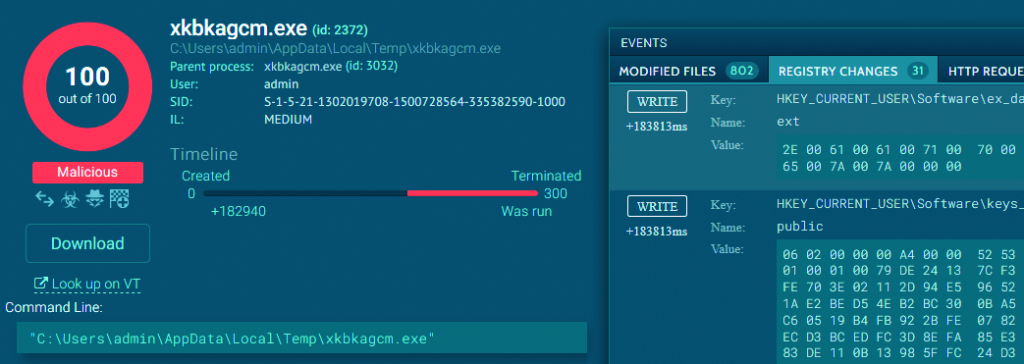

De analyse-reports bieden in veel gevallen veel meer informatie dan andere sandboxes. We laten dat zien aan de hand van een voorbeeld van de ransomware Gandcrab. Deze malware werd massaal verspreid via spammails. De bijlage bevatte een Word-document met schadelijke macro’s waarmee Gandcrabs encryptiecode vanaf internet werd binnengehaald.

We hebben zo’n document geüpload naar any.run. Het report dat wordt samengesteld legt de totale infectieketen vast tot aan het versleutelen van bestanden. In dit artikel laten we zien hoe zo’n analyse in zijn werk gaat en wat je in het report allemaal tegenkomt. Je kunt ook zelf een kijkje nemen.

Any.run is Russisch. Ik zou het niet vertrouwen. Misschien dat het als inzicht-verkrijger is ingericht om zo nieuwe malware te kunnen ontwikkelen.