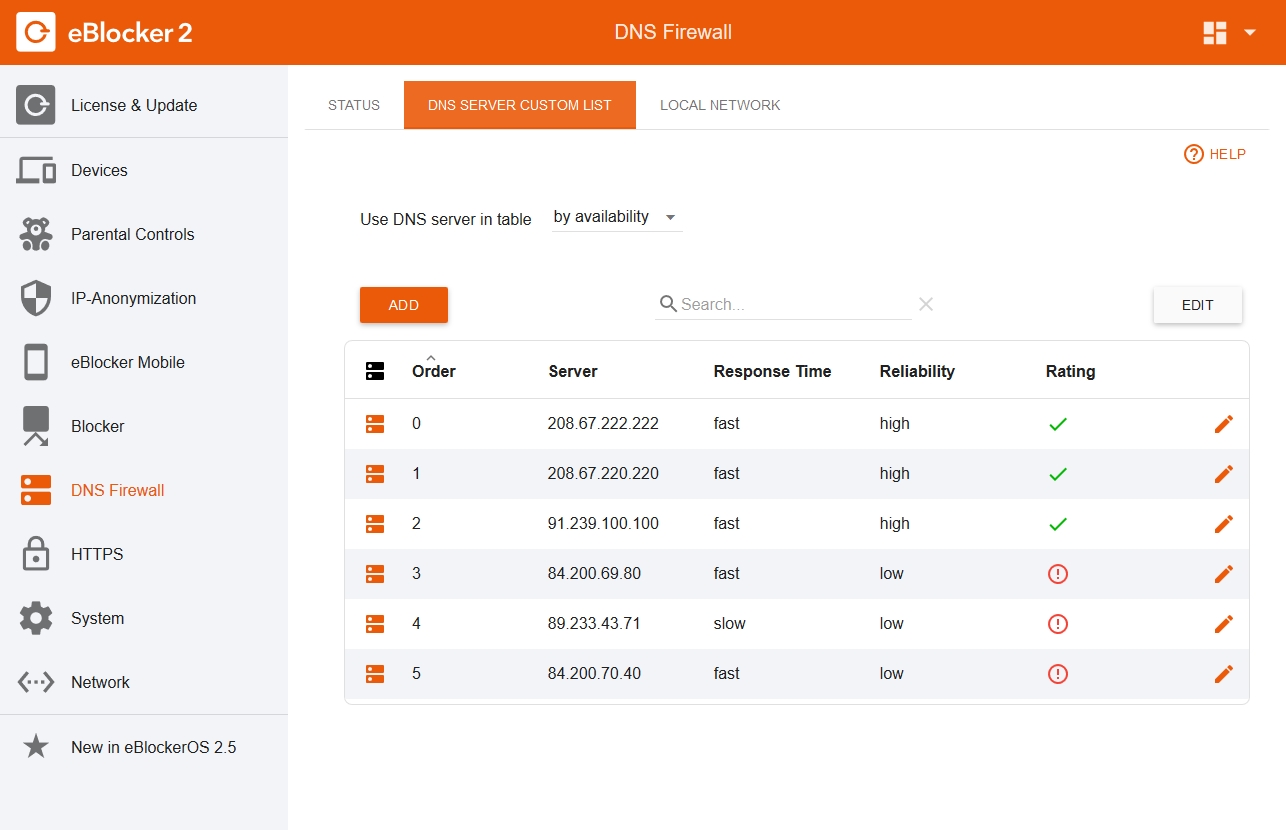

Met Pi-hole kun je advertenties en banners voor je hele netwerk blokkeren, maar eBlocker gaat daarin nog een stap verder: je kunt per apparaat aangeven wat er door wie en wanneer mag. Je moet daarbij wel even bij de les blijven, want verkeerde instellingen kunnen vergaande gevolgen hebben.

Een paar jaar geleden kon je een eBlocker kopen om je netwerk te beveiligen. Dat waren apparaatjes die je aan je netwerk hing en die dan de rol van DNS- en bij voorkeur ook DHCP-server en internetgateway op zich namen. Al het internetverkeer ging dan door zo’n eBlocker, zodat op die plek heel nauwkeurig gemonitord en geregeld kon worden welke netwerpapparaten welke content te zien konden krijgen.

Pi-hole op een Raspberry Pi werkt op een vergelijkbare manier, maar dat is alleen een DNS-server die regelt of bepaalde domeinnamen mogen worden doorgelaten – en dat voor alle apparaten binnen je netwerk. We hebben in het verleden regelmatig geschreven over Pi-hole en zijn daar ook redelijk enthousiast over, maar met eBlocker had je dus veel meer mogelijkheden.

Ik heb eerst Pi-hole geïnstalleerd en dat werkt goed icm Fritzbox 7590. Als ik daarnaast een 2de raspberry met eBlocker aan het netwerk hang komt eBlocker niet op gang (er verschijnt geen eBlocker icoon op webpagina’s en setup.eblocker.com leidt ook niet naar mijn eBlocker instance).

De eerste foutmelding die ik zie als ik een monitor aan de eBlocker raspberry hang is “failed netfilter persistent configuration”. Hierna verschijnen nog een aantal foutmeldingen en gebeurt er verder niets.

Suggestie(s)?