De ransomware Deadbolt, die zich richt op NAS-systemen en bestanden daarop versleutelt, is terug. Fabrikant QNAP waarschuwt voor nieuwe aanvallen met ransomware op de netwerkopslagapparaten van het bedrijf. Admins moeten beschikbare updates snel installeren.

De fabrikant van netwerkopslag Qnap heeft een nieuwe golf van aanvallen met de ransomware Deadbolt ontdekt. Volgens de onderzoeksresultaten van het incident response team van het bedrijf zijn de aanvallen die momenteel plaatsvinden gericht op NAS-apparaten met het QTS-besturingssysteem in versies 4.3.6 en 4.4.1. Voornamelijk apparaten uit de TS-x51 en TS-x53 series zijn getroffen.

NAS updaten tegen aanvallen

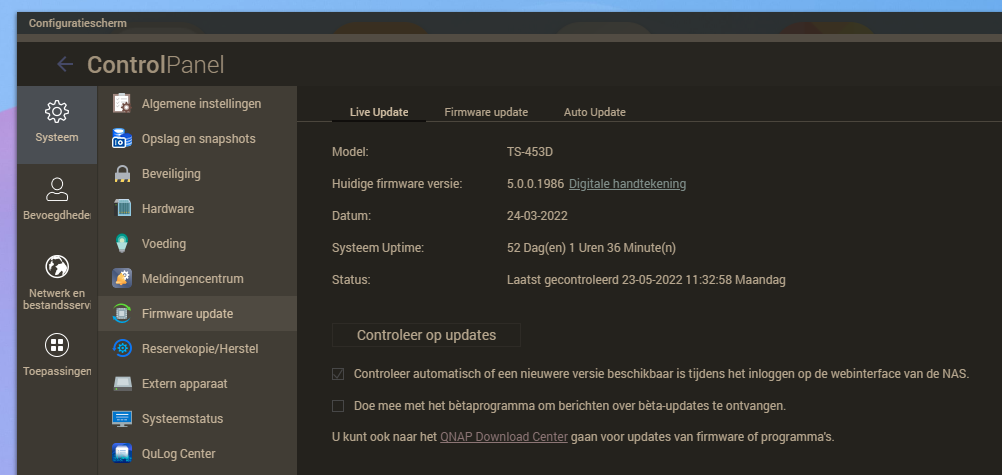

Qnap verstrekt geen verdere details over de aanvallen, bijvoorbeeld over de omvang of de bijzonder getroffen regio’s. De fabrikant raadt echter alle beheerders aan om bijgewerkte firmware voor de netwerkopslagapparatuur te zoeken en te installeren. De automatische update kun je starten nadat je als administrator inlogt op de toestelinterface van de QTS, QuTS-Hero of QuTScloud systemen. Daarna kun je via ‘Configuratiescherm > Systeem > Firmware update > Live Update’ de optie ‘Controleer op updates’ gebruiken.

Up-t0-date houden van de NAS-software is een van de belangrijke stappen om je NAS goed te beveiligen. Dat geldt niet alleen voor QNAP maar voor alle NAS-systemen.

Ontvang gratis informatie en tips over ransomware, NAS-systemen en meer, schrijf je in voor de nieuwsbrief:

Handmatige update

Je kunt ook een handmatige update uitvoeren, bijvoorbeeld omdat de NAS vanwege een firewall of om andere redenen geen toegang tot het internet heeft. Ook dan is het verstandig de firmware up-t0-date te houden.

Om een handmatige update uit te voeren, moeten beheerders op de downloadpagina zoeken naar het modelnummer en vervolgens naar de huidige firmware in de resultaten. In de gebruikersinterface van de NAS is het pad ‘Configuratiescherm > Systeem > Firmware update’ en dan het tabblad ‘Firmware update’. Met een klik op ‘Bladeren’, kan een lokaal opgeslagen firmwarebestand worden geselecteerd en uiteindelijk worden geïnstalleerd met ‘Update Systeem’.

De Deadbolt ransomware heeft zich gespecialiseerd in netwerkopslagsystemen. Qnap-systemen stonden begin dit jaar ook al in de belangstelling. Daarna waren NAS-systemen van Asustor het doelwit van de cybercriminelen.

Ransomware Deadbolt

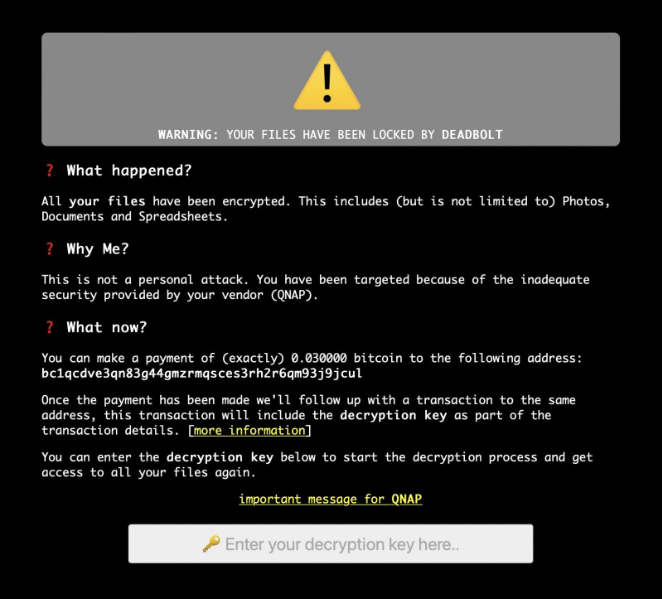

Er is veel discussie geweest onder QNAP NAS-gebruikers over de vraag of zelfs bijgewerkte versies van het systeem nog steeds kwetsbaar zijn voor de ransomware, die in januari opdook.

In januari wendden tientallen mensen zich tot de QNAP-forums en Reddit om te melden dat ze bij inloggen de Deadbolt ransomware melding aantroffen. Mensen gaven aan dat ze tientallen jaren aan foto’s, video’s en onvervangbare bestanden waren kwijtgeraakt.

De melding is volgens QNAP te omzeilen door in te loggen via de link http://nas_ip:8080/cgi-bin/index.cgi or https://nas_ip/cgi-bin/index.cgi (vervang daarbij nas_ip door het IP-adres van je NAS). Daarmee zijn de bestanden echter niet ontsleuteld. De criminelen beloven de sleutel te geven na betaling van 0,03 bitcoin, afhankelijk van de koers zo’n 900 euro.

Welke kwetsbaarheid de Deadbolt ransomware gebruikt is niet onthuld, maar het vermoeden bestaat dat in elk geval het UPnP-protocol er bij betrokken is. Een van de stappen om je NAS te beveiligen (en de rest van het netwerk) is sowieso het uitschakelen van dit protocol op de router.

Apparaten van andere bedrijven zijn ook aangevallen: Gebruikers van NAS-hardware van Asustor werden in februari ook gewaarschuwd voor mogelijke Deadbolt ransomware-infecties. Het is onduidelijk waar de leden van de Deadbolt ransomware groep zijn gevestigd.