Beveiligingsrisico beperken

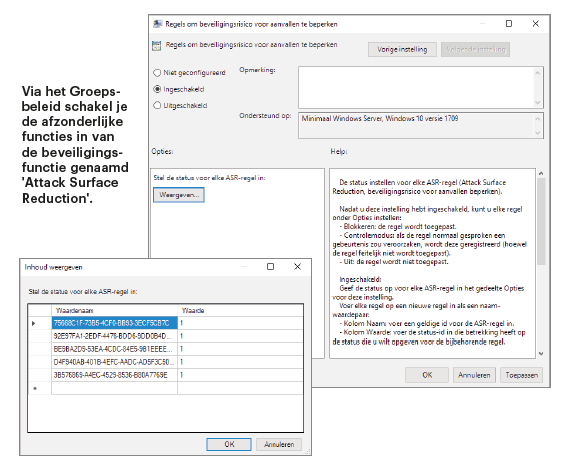

Een andere effectieve beveiligingsfunctie van Windows Defender Exploit Guard heet ‘Attack Surface Reduction’ (ASR, Nederlands: Beveiligingsrisico voor aanvallen beperken). Achter deze naam gaat een soort gedragstoezicht schuil dat procesactiviteiten in de gaten houdt en actief wordt bij verdacht gedrag. De ASR kent zeven gouden regels die de meest populaire infectiemethoden van crypto-trojans blokkeren. Met een van de regels wordt bijvoorbeeld voorkomen dat code uit e-mailbijlagen wordt uitgevoerd. Daarbij wordt niet alleen het uitvoeren van .exe-bestanden voorkomen – ook scriptformaten als JavaScript (.js) en VBScript (.vbs) staan daarbij op een blacklist. En dat is zeker nuttig: cybercriminelen verspreiden hun trojans namelijk vaak genoeg via downloadscripts die per e-mail worden verzonden.

Als de ASR ziet dat het uit te voeren bestand bijvoorbeeld via Outlook op de computer is gekomen, kun je het niet uitvoeren. De functie liet zelfs van zich spreken als het bestand via de webmaildienst van Google (Gmail) werd gedownload. Uitvoerbare bestanden uit andere bronnen zijn overigens van de blokkade uitgesloten. Een andere regel voorkomt dat Office subprocessen kan starten. Hiermee worden trojan-downloaders geblokkeerd die gebruikmaken van macro’s waarmee schadelijke code wordt gedownload en uitgevoerd. Daarnaast kun je macro’s onder meer de toegang tot de Win32-API ontzeggen, voorkomen dat Office code voor andere processen besmet en Windows geen vage scripts laten uitvoeren.

In tegenstelling tot Exploit Protection is Attack Surface Reduction niet standaard actief en ook niet te configureren via de Instellingen. Wil je de functie gebruiken, dan moet je de regels apart inschakelen via het Groepsbeheer of met een PowerShellcommando.

Om ASR bijvoorbeeld via het Groepsbeleid in te schakelen, ga je als volgt te werk: start de ‘Editor voor lokaal groepsbeleid’ (gpedit.msc) en ga naar ‘Computerconfiguratie / Beheersjablonen / Windowsonderdelen / Windows Defender Antivirus / Windows Defender Exploit Guard / Beveiligingsrisico voor aanvallen beperken’. Via ‘Regels om beveiligingsrisico voor aanvallen te beperken’ kun je de regels inschakelen. Klik linksonder bij ‘Stel de status voor elke ASR-regel in’ op de knop ‘Weergeven…’ en voer in het nieuwe veld de GUID van een regel als waardenaam in. De zeven ASR-regels en bijbehorende GUID’s heeft Microsoft op een rijtje gezet. Stel je als waarde cijfer 1 in, dan wordt de regel ingeschakeld. Met een 2 worden overtredingen op de regel in het logboek vermeld, maar verder niets geblokkeerd (audit-modus). Met een 0 schakel je de regel uit zonder dat je hem uit de lijst hoeft te verwijderen.

In goede banen

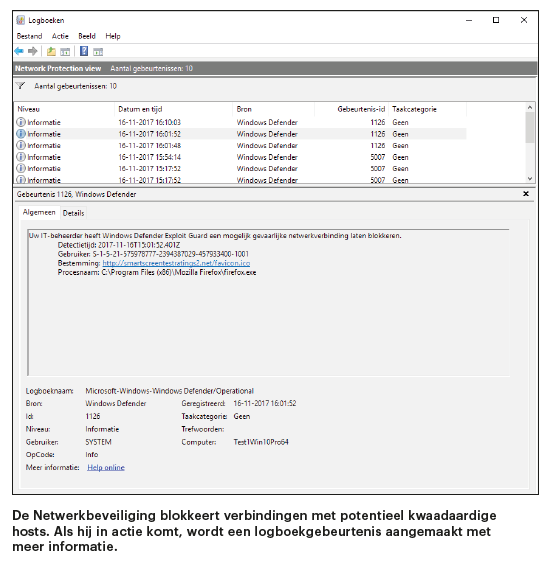

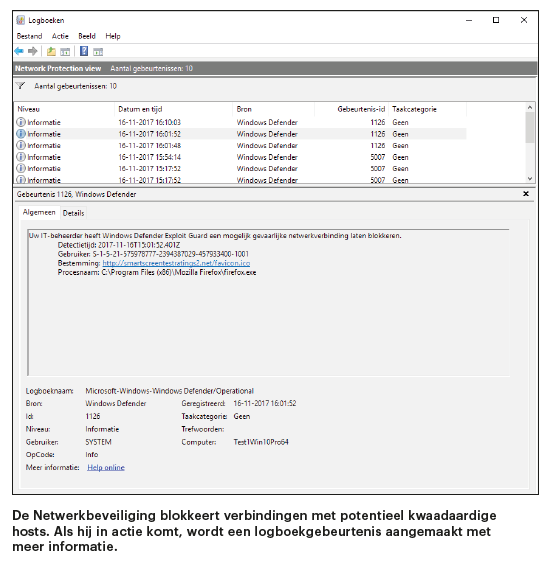

Weer een ander onderdeel van Exploit Guard heet ‘Network Protection’ (Netwerkbeveiliging). Dit bewaakt als kerneldriver al het uitgaande netwerkverkeer. Als een proces probeert contact op te nemen met een verdachte host, voorkomt de tool dat de verbinding tot stand komt. Of een partner als verdacht wordt bestempeld, wordt bepaald aan de hand van reputatiegegevens uit Microsofts cloud. Verder wordt in geval van verdenking de verbinding met onder meer phishing-sites en malwaredownloads geblokkeerd. De functie werkt in principe op dezelfde manier als de van browsers bekende safe-browsing-functie – maar dan voor het hele systeem en procesonafhankelijk.

Momenteel verstopt Microsoft de Network Protection nog in de voor admins bedoelde documentatie over de Exploit Guard. Via de Instellingen kun je de functie momenteel niet inschakelen. Als je het filter toch wilt uitproberen, moet je (weer) naar de Editor voor lokaal groepsbeleid of gebruikmaken van de PowerShell. De betreffende regel vind je onder ‘Computerconfiguratie / Beheersjablonen / Windows-onderdelen / Windows Defender Antivirus / Windows Defender Exploit Guard / Netwerkbeveiliging’. Bovendien moeten de functies ‘Realtime- beveiliging’ en ‘Cloudbeveiliging’ zijn ingeschakeld (onder de instellingen voor de virus- en beveiligingsbedreiging van Windows Defender). Ga vervolgens naar de url smartscreentestratings2.net om te controleren of de netwerkbeveiliging het ook echt doet. Als alles juist is geconfigureerd, wordt de verbinding dan geblokkeerd. Gebruik bij je test liever een browser die niet van Microsoft afkomstig is, bijvoorbeeld Chrome of Firefox. De url staat bij Edge en Internet Explorer namelijk sowieso al op de blacklist van het safe-browsing-filter.

Je moet van deze functie overigens ook weer niet te veel verwachten. Bij een korte test slaagden we er ook met ingeschakelde netwerkbeveiliging in meerdere phishing-sites te bezoeken. De safebrowsing-functie van Chrome had de url op dat moment wel al geblokkeerd.

Doen alsof

Voor systeembeheerders die de nieuwe mechanismen aan de tand willen voelen, heeft Microsoft de Exploit Guard Evaluation Package ontwikkeld. Hierin zit onder meer de ‘ExploitGuard Demo Tool’ die situaties simuleert waarin de regels van de Attack Surface Reduction actief moeten worden. Of de functie is ingeschakeld, geeft de tool weer in het eigen logboek (onderste helft van het venster). Je kunt er ook achterkomen via Windows Logboeken. Daar vind je de gebeurtenissen terug onder ‘Logboek Toepassingen en Services’ en dan ‘Microsoft / Windows / Windows Defender / Operational’ (id’s 1121, 1122 en 5007).

Daarnaast zit in de Exploit Guard Evaluation Package nog de tool FileCreator. Daarmee kun je makkelijk controleren of de functie ‘Beveiligde mappen’ naar behoren werkt. De tool schrijft een klein tekstbestand naar een locatie zoals Documenten, die door de functie moet worden bewaakt. Ook bevinden zich in het pakket nog XML-bestanden met gedefinieerde weergaven voor het logboek die de gebeurtenissen van de afzonderlijke Exploit Guard-functies tonen. Je importeert de bestanden via de link ‘Aangepaste weergave importeren’ in het veld ‘Acties’ (rechts in het venster). Het bestand ep-events.xml (‘ep’ staat voor Exploit Protection) was bij onze poging nog niet helemaal in orde.

Edge in a box

Browser Edge heeft met de Fall Creators Update een nieuwe functie gekregen die met name zakelijke gebruikers moet aanspreken – zeker degenen die beroepsmatig veel met beveiliging bezig zijn. Met ‘Windows Defender Application Guard’ (WDAG) wordt het mogelijk te surfen in een Edge-venster dat in een gevirtualiseerde omgeving draait. Daarmee houdt het schadelijke code verwijderd van het besturingssysteem. Microsoft heeft voor de realisatie van de functie een oplossing bedacht op basis van een container in Hyper-V en dat gecombineerd met een remote-desktopverbinding. De feature is exclusief voor Windows 10 Enterprise – vandaar dat zakelijke klanten dus de doelgroep zijn. De configuratie is niet meteen simpel te noemen. Het ontbreekt met name aan duidelijke foutmeldingen in het geval er iets niet werkt.

Kieskeurig bij hard- en software

Met het openen van een beveiligde Edge-instantie boot op de achtergrond een uitgedund besturingssysteem op basis van Microsofts hypervisor Hyper-V. De securityfeature heeft daarbij vooral behoefte aan werkgeheugen: op een computer met minder dan 8 GB RAM kun je de functie niet installeren. De overige eisen komen overeen met die voor Hyper-V: de processor dient Nested Paging (VT-x of AMD-V) te ondersteunen en die functie moet in het BIOS zijn ingeschakeld. Via de link ‘Windows-onderdelen in- of uitschakelen’ (onder ‘Configuratiescherm / Programma’s en onderdelen’) kun je de WDAG installeren. Daarnaast kan het via de PowerShell met het commando

Enable-WindowsOptionalFeature -online -FeatureName Windows-Defender-ApplicationGuard

Tijdens onze test lukte de installatie niet als het besturingssysteem met een Enterprise-key vanuit een Professional-editie werd geüpgraded. De checkbox bleef dan grijs en als we er met de muis overheen gingen, kregen we de melding dat WDAG niet met deze configuratie wordt ondersteund. Via de PowerShell zagen we geen foutmelding maar was de functie uiteindelijk ook niet beschikbaar. Met Windows 10 Enterprise 1709 compleet nieuw geïnstalleerd was dat wel het geval.

Na installatie van de feature vind je in het menu van Edge (verborgen achter de drie puntjes rechtsboven) de optie ‘Nieuw Application Guard-venster’. Het kan de eerste keer enkele minuten duren voordat het vereenvoudigde besturingssysteem is opgestart. Als je daarbij ook het Taakbeheer opent, kun je zien hoe Microsoft te werk gaat: het ‘Windows Defender Application Guard-beheer’ (hvsimgr.exe) start een virtuele machine. Daarnaast maakt een eigen RDP-client voor Windows Defender Application Guard Manager (hvsirdpclient.exe, niet te verwisselen met de gebruikelijke RDP-client mstsc.exe) lokaal verbinding met de virtuele machine via het remote-desktop-protocol. Daarnaast wordt nog de virtuele netwerkadapter ‘vEthernet (HVsilcs)’ geconfigureerd waarover het netwerkverkeer loopt. Het daadwerkelijk benodigde geheugen stemt niet overeen met de systeemeisen van acht gigabyte. We konden op geen enkel moment een noemenswaardig gebruik constateren.

Onopvallend

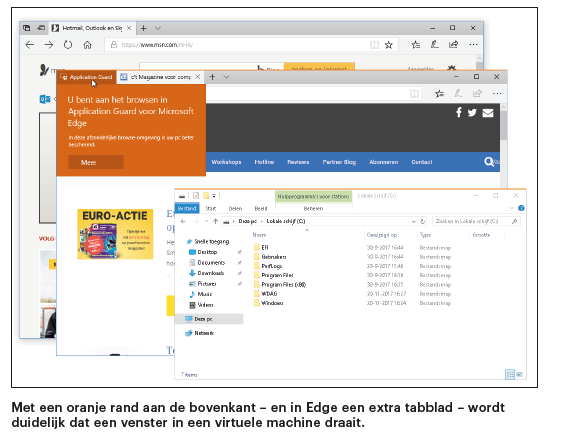

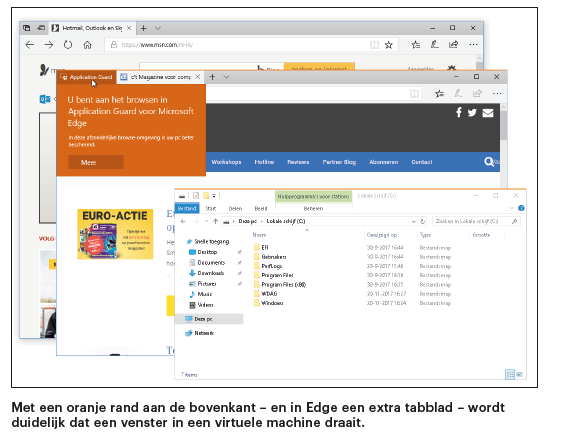

Als eindgebruiker merk je van deze achtergrondprocessen niets. Je hoeft je er ook pas in geval van problemen over te ontfermen. Na wat wachttijd opent een venster dat aan de bovenkant een oranje rand heeft en waarin browser Edge draait. Ook zie je een extra oranje tabblad met de tekst ‘Application Guard’ en is het icoontje van Edge in de taakbalk voorzien van een schildje. Gewoon surfen vormt geen probleem. We konden in onze test ook video’s afspelen en zelfs Flash werkte prima. Wel was een relatief eenvoudige taak niet uit te voeren: het wijzigen van de startpagina. Dat bleef de MSN-nieuwssite ook nadat we in de ‘normale’ Edge-browser een andere pagina hadden ingesteld. In de beveiligde sessie is deze menoptie overigens grijs, in tegenstelling tot bij de normale browsersessie.

Tijdens de test zagen we enkele fouten die we niet altijd konden verklaren. Toen we de host-pc uitschakelden op het moment dat er nog een beveiligd venster open stond, konden we de modus daarna niet meer opstarten. Het hielp ook niet de feature te deïnstalleren en vervolgens weer te installeren – Windows-beveiliging kwam dan met de foutcode 0xc0370106 aanzetten. Bij onze zoektocht bleek er in C:WindowsContainers de nieuwe map ‘serviced’ te zijn aangemaakt. Nadat we die hadden gewist, kon Edge de beschermde modus wel weer openen.

In C:WindowsContainers staat het bestand WindowsDefenderApplication-Guard.wim. Dat is een image van het gastbesturingssysteem. Van daaruit draait de virtuele machine. Als je het archief uitpakt met een programma als 7zip, kun je nog meer achter de schermen van Microsoft kijken en zien hoe er te werk wordt gegaan. Het blijkt dat de developers geen bijzondere tools hanteren en met bekende elementen werken: het bestand ContainerImage. def bevat in het XML-formaat onder meer alle registry-aanpassingen die het systeem voor de taak voorbereiden. De virtuele computer wordt onder meer met software-restriction-policies verboden om naast Edge en enkele systeemprogramma’s nog andere programma’s te starten. De image is slechts 19 MB groot, ontbrekende items worden uit het hostsysteem overgenomen.

Met een eenvoudige handeling kun je ook het actieve gastsysteem nauwkeuriger onder de loep nemen. Open een Application Guard-venster en ga naar een website met een of meerdere afbeeldingen. Ga op een afbeelding staan, klik op de rechtermuisknop en selecteer ‘Doel opslaan als’. Je ziet dan een nieuw venster verschijnen dat ook weer een oranje rand heeft – het bewijst dat ook dit venster in de Hyper V-machine draait. Klik je met de rechtermuisknop op een willekeurige map, dan kom je via ‘In nieuw venster openen’ in een Verkenner-venster van de gastcomputer. Je kunt hier weinig verkeerd doen: alle wijzigingen verdwijnen, zodra de vensters van Edge worden gesloten. Als je op een willekeurige plek een snelkoppeling maakt naar ‘winver’, zul je zien dat het gastbesturingssysteem niet dwingend hetzelfde buildnummer als de host hoeft te hebben. We konden geen informatie vinden over de manier waarop de container-image updates via Windows Update krijgt aangeleverd.

Datapersistentie

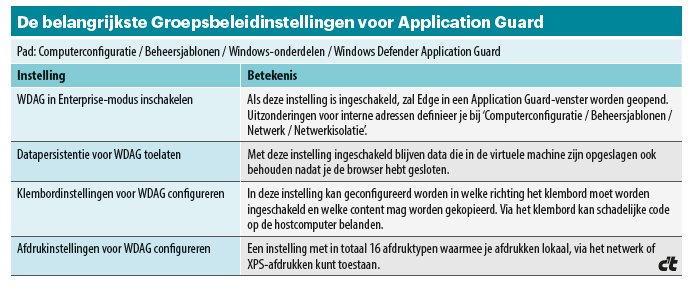

De securitywinst zit hem in het feit dat de webpagina’s worden geopend in een eigen besturingssysteem dat in de standaardinstelling niet met de host is verbonden. Het klembord is uitgeschakeld, opgeslagen items komen in een omgeving te staan die alleen overeind blijft zolang de vensters zijn geopend. In deze omgeving kan malware zich helemaal uitleven, maar heeft het geen toegang tot de data van de gebruiker.

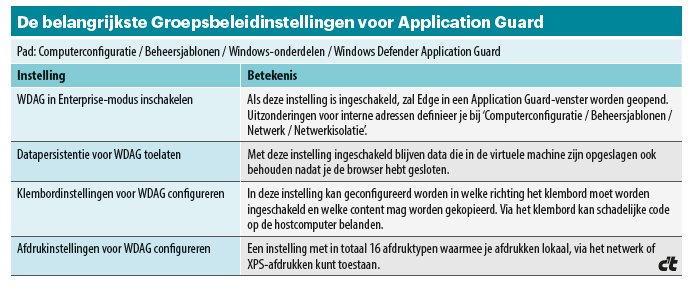

Afwijkingen van deze zeer strenge basisinstellingen moeten via het Groepsbeleid worden geconfigureerd. Je kunt die vinden bij ‘Computerconfiguratie / Beheersjablonen / Windows-onderdelen / Windows Defender Application Guard’. Microsoft stelt voor bedrijven een scenario voor waarin alle interne bedrijfspagina’s (intranet, website van het bedrijf, werktijden) via een normale sessie in Edge kunnen worden geopend. Alle externe pagina’s worden in Application Guard-vensters geladen. Als administrator moet je echter een afweging maken tussen de securitywinst en de tijd en energie die je in support wilt steken – aan een normale gebruiker is het invoeren van een parallelle omgeving met een eigen virtuele harde schijf misschien moeilijk uit te leggen. Als daardoor (gedownloade) bestanden verdwijnen, kunnen de irritaties hoog oplopen.

Om de gebruiker bestanden in de virtuele machine te laten opslaan – zodat ze bewaard blijven bij afsluiten van de container – moet je de optie voor datapersistentie inschakelen. Volgens de documentatie van Microsoft en de beschrijving bij de instelling zelf kun je de gebruikersgegevens in de virtuele machine dan alsnog wissen met het PowerShell-commando Reset-ApplicationGuard. In de praktijk wordt dat commando echter niet herkend. Via de Opdrachtprompt werkt het wel: wdagtool.exe cleanup RESET_PERSISTENCE_LAYER.

Met andere instellingen kun je doelgericht verbinding maken tussen het virtuele besturingssysteem en het basissysteem. Dat zorgt voor meer comfort, maar natuurlijk ook voor minder beveiliging. Met het activeren van ‘Datapersistentie voor Windows Defender Application Guard toestaan’ kan de gebruiker binnen de virtuele machine permanent bestanden en cookies opslaan. Ook kun je het klembord inschakelen (alleen tekst; alleen afbeeldingen; tekst en afbeeldingen) en commando’s voor afdrukken laten doorgeven (16 typen in totaal).

Conclusie

Met de Windows 10 Fall Creators Update is op het gebied van Windows 10 beveiliging meer gebeurd dan je op het eerste gezicht zou denken. Naast ‘Beschermde mappen’, de meest opvallende nieuwe functie, heeft Microsoft uitgekiende anti-exploit-maatregelen (Exploit Protection) ingevoerd. Verder is er nu een eenvoudig gedragstoezicht (‘Aanvalsmogelijkheden beperken’) en een filter voor al het uitgaande netwerkverkeer (‘Netwerkbescherming’). De meesten zullen daarmee overigens niet in aanraking komen, omdat het grootste gedeelte van de nieuwe functies niet zomaar is in te schakelen en/of te configureren.

Wil je echter maximale beveiliging en deins je niet terug voor het Groepsbeleid of de PowerShell, dan beschik je over effectieve tools voor de strijd tegen cryptotrojans en andere ongewenste software. Met name systeembeheerders zouden zich moeten verdiepen in de nieuwe mogelijkheden. Die bieden immers goede maatregelen om een infrastructuur af te schermen. De browser-sandbox ‘Windows Defender Application Guard’ lijkt daarentegen op sommige plekken nog niet helemaal af en is gevoelig voor fouten. Door de hoge eisen aan de hardware en de beperking tot de Enterprise-editie is de kans helaas groot dat het een nicheproduct blijft.

(Ronald Eikenberg, Jan Mahn / Marcel van der Meer, c’t magazine 1-2/2018)

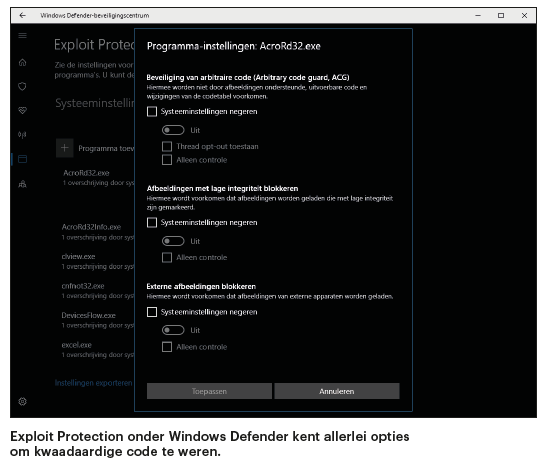

Microsoft heeft de meest recente editie van Windows 10 voorzien van veel nieuwe beveiligingsfuncties. Voortaan kan Windows je digitale hebben en houden beveiligen tegen encryptie, exploits blokkeren, het netwerkverkeer filteren en meer. Niet alle functies van de Windows 10 beveiliging zijn echter meteen ingeschakeld. Enkele zijn zelfs goed weggestopt. Ontdek waar je ze vindt en hoe je ze gebruikt.

Microsoft heeft de meest recente editie van Windows 10 voorzien van veel nieuwe beveiligingsfuncties. Voortaan kan Windows je digitale hebben en houden beveiligen tegen encryptie, exploits blokkeren, het netwerkverkeer filteren en meer. Niet alle functies van de Windows 10 beveiliging zijn echter meteen ingeschakeld. Enkele zijn zelfs goed weggestopt. Ontdek waar je ze vindt en hoe je ze gebruikt.

Hallo, Het veel interesse heb ik het artikel over de nieuwe beveiligingsmethoden in the Fall’s Update gelezen. Nadat ik zelf de update naar de Falls Update had uitgevoerd heb ik de defaults gehouden, alleen daarnaast nog ASLR ingeschakeld. Omdat een van mijn programma’s (HASP license manager) niet meer werkt wilde ik de settings van de Exploit Protection bekijken. Maar die zien er u ineens uit alsof er een bug in Winodws is. Na wat Googelen zie ik dat ik niet de enige ben. Kijk bijvoorbeeld hier: https://answers.microsoft.com/en-us/protect/forum/protect_defender-protect_start-windows_10/bug-in-windows-defender-exploit-guard/0c454477-8989-4c99-ad45-c09d9af9ec25 Ik zie precies dezelfde windows waarbij de System Settings en de Program Settings… Lees verder »

Hallo redactie,

Het blijkt een serieuze bug in windows 10 te zijn. Zie hier: https://www.tenforums.com/antivirus-firewalls-system-security/106098-windows-defender-exploit-protection-problem-2.html.

Het is opgelost met windows 10 build 16299.334.

Maar info was moeilijk te vinden.

Henri Witteveen

Bedankt voor de info Henri, misschien zijn andere lezers ermee geholpen.