In het proces tegen Karel G. komt het vandaag misschien tot een beslissende getuigenis. De rechtbank ondervraagt de pc van de verdachte om tot de bodem van de zaak te komen. Heeft hij inderdaad illegaal bestanden gedownload?

Rechter: ik roep als getuige de personal computer van verdachte Karel G. op, stelt u zich even kort voor a.u.b.!

Getuige: mijn naam is E1-731, Acer Aspire E1-731. Mijn hart is een dualcore Pentium en dankzij mijn kortetermijngeheugen van 4 GB kan ik nog aardig meekomen, al is de techniek intussen een stuk verder en ben ik misschien niet meer helemaal up-to-date. Mijn gegevens bewaar ik op een 500 GB grote harde schijf, maar ik kan ook optische gegevensdragers lezen en beschrijven. Verder beschik ik over diverse aansluitingen: USB, HDMI, VGA et cetera.

Rechter: Op welk adres bent u normaal te bereiken?

Getuige: Ik ben via wifi op het draadloze netwerk van de aangeklaagde aangesloten en daar via TCP/IP te bereiken. Ik heb geen vast IP-adres, maar krijg van de wifi-router normaal altijd hetzelfde adres: 192.168.0.101. Dat wordt dan met het MAC- adres van mijn wifi-adapter geassocieerd dat ook als fysiek of hardware-adres bekend staat. Die wereldwijd unieke tekenreeks 00:50:8b:ae:7e:f6 zit in alle datapakketten die ik het netwerk op stuur of die voor mij bedoeld zijn. Dit adres zal mij mijn leven lang achtervolgen als mijn eigenaar dit niet expliciet wijzigt. De eerste drie bytes ’00:50:8b’ heb ik overigens aan de fabrikant van de wifi-module te danken – de firma Compaq. Op die adressen ben ik echter alleen op korte afstand te bereiken. De communicatie met andere internetcomputers loopt via de router, die in alle netwerkpakketten behalve het mijne ook zijn eigen IP-adres vermeldt. Dit adres wordt om de zoveel tijd vernieuwd door het telecombedrijf, maar daar heb ik verder niets mee te maken. Als u daar meer over wilt weten, kunt u dat beter aan de router of het telecombedrijf vragen.

Het verhoor begint

Aanklager: Goed. Ik wil graag in de loop van deze zitting opslaglocaties identificeren waar we mogelijk sporen kunnen vinden om de hier in behandeling zijnde aanklacht wegens het illegaal aanbieden van muziekbestanden op te helderen. Laten we bij het begin beginnen: mijn excuses voor de formulering, maar u bent in de eerste plaats een combinatie van door mensen vervaar digde onderdelen. Hoe komt het dat u zo precies alles over uzelf weet?

Getuige: Dat heeft te maken met het BIOS (Basic Input/Output System). Die software zit vast op het moederbord verankerd in een niet-vluchtig geheugen, in mijn geval een flash-EEPROM. Alleen door dit BIOS ben ik in staat mijn verschillende onderdelen aan te sturen en gebruiksklaar te maken en mijn besturingssysteem te starten.

De overeenkomst met het oud-Griekse woord bios – ‘leven’ – is overigens een verwijzing naar het feit dat deze software mijn afzonderlijke onderdelen als het ware leven inblaast.

Aanklager: Ik begrijp het. U sprak net van een geheugenchip op het moederbord. Kunnen daarop ook de voor ons relevante gegevens staan? Concreet zoeken we hier immers naar grote hoeveelheden illegaal gedownloade bestanden. Die hebben natuurlijk ook een bepaalde hoeveelheid opslagruimte nodig.

Getuige: Nee, daarvoor is zo’n EEPROM te klein. Het besturingssysteem – een ook niet meer echt kakelverse Windows 7 – en alle andere gegevens die ik beheer, staan op de harde schijf die ik daarnet al even noemde.

Goed begin is het halve werk

Rechter: Hoe zit dat in elkaar? En u weet waar alles te vinden is?

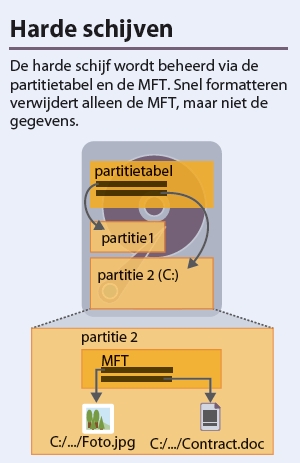

Getuige: Daarvoor moet ik wat meer in detail treden. Mijn harde schijf is in ongeveer een miljoen kleine blokken van 512 byte verdeeld. Die worden tot een aantal grote samenhangende gedeelten samengevoegd, zogenaamde partities. De partitietabel aan het begin van de harde schijf vertelt me welke blokken tot welke partitie behoren.

Binnen die partities heb ik bij het formatteren een bestandssysteem aangemaakt. Daarmee weet ik waar welke gegevens zijn opgeslagen. Het koppelt namelijk de bestandsnaam aan de opslaglocatie – dus de door het bestand in beslag genomen blokken.

Aanklager: Aha! Op dit ‘bestandssysteem’ wil ik graag nader ingaan. Zijn er daar verschillende van? En gebruikt u een bepaald systeem?

Getuige: Ik werk met NTFS omdat dat het standaard bestandssysteem van Windows is.

Aanklager: Hoe betrouwbaar is dat systeem? Ik bedoel, gaan daarbij ook wel eens gegevens verloren? En hoe zit dat wanneer de verdachte de harde schijf opnieuw geformatteerd heeft?

Getuige: Om dataverlies te voorkomen, heb ik bij de eerste keer formatteren elke afzonderlijke sector getest, eventueel slechte blokken gemarkeerd en van verder gebruik uitgesloten. Pas daarna heb ik daar het bestandssysteem opgezet. Dan is de harde schijf als het ware schoongeveegd.

Wanneer de harde schijf later nog eens geformatteerd wordt, – bijvoorbeeld bij het opnieuw installeren van het systeem – vindt er meestal alleen nog een snelle formattering plaats. Mensen hebben blijkbaar weinig tijd en laten dan zowel het controleren op fouten als een grondig leegmaken van de harde schijf achterwege.

Niet vergeten, maar verkeerd opgeborgen

Aanklager: Betekent dat dat niet alle gegevens vernietigd worden, wanneer de harde schijf opnieuw geformatteerd wordt?

Getuige: Precies. In werkelijkheid maak ik bij snel formatteren alleen maar een nieuwe inhoudsopgave van het bestandssysteem aan, de zogenaamde Master File Table of MFT. Dat betekent dat de originele gegevens allemaal nog aanwezig zijn, maar niet meer kunnen worden gelokaliseerd omdat er in de nieuwe MFT niet meer naar verwezen wordt. U kunt het vergelijken met de populaire cassettebandjes van vroeger: wanneer je een bandje ‘leeg’ maakte, streepte je alleen het etiket door en gooide je het inlegvelletje met de inhoudsopgave weg. Alle muziek bleef er echter gewoon op staan.

De bestanden op de harde schijf worden pas overschreven wanneer ik de opslagruimte voor nieuwe bestanden nodig heb. In de Master File Table zijn overigens zeer gedetailleerde gegevens terug te vinden over ieder afzonderlijk bestand: welke blokken op de harde schijf erbij horen, wie welke toegangsrechten heeft, maar ook dingen als grootte, aanmaakdatum, laatste wijzigingsdatum, et cetera.

Aanklager: Zo zo. Dat kan nog interessant worden!. Is het dan mogelijk de oude inhoudsopgave weer terug te halen?

Getuige: Wanneer de MFT van een bestandssysteem eenmaal overschreven is, kun je dat niet meer ongedaan maken. Maar het is ook zonder MFT mogelijk om bij de gegevens in het systeem te komen.

De blokken van een harde schijf die nog helemaal leeg zijn of niet bij een bestand van het huidige bestandssysteem horen, vormen de ‘unallocated space’. Deze niet- toegewezen opslagruimte is voor forensisch onderzoek uiterst interessant omdat je daar nog veel informatie kunt vinden, ook al wordt er in de MFT niet meer naar verwezen.

In essentie werkt men daarbij het hele gebied systematisch byte voor byte af en wordt gezocht naar de typische begintekens van een bestand. Daarbij hoop je dan dat de data daar dan direct op volgen en niet over verschillende gebieden op de harde schijf verdeeld zijn. Het kan natuurlijk ook gebeuren dat bestanden al gedeeltelijk overschreven zijn.

Aanklager: Mag ik er dan vanuit gaan dat we dus veel muziekbestanden, waar we hier naar op zoek zijn, tenminste gedeeltelijk nog in de unallocated space kunnen vinden?

Getuige: Ja, dat is correct.

Rechter: Dan vorder ik u hierbij om de vereiste datarecovery uit te voeren. De zitting wordt tot zo lang verdaagd.

Drie uur later

Getuige: In het bewuste deel van de harde schijf zijn 2.493 bestanden in mp3-formaat gevonden, waarvan er 453 al gedeeltelijk overschreven zijn. Er zijn geen metadata meer van beschikbaar. Het is dus bijvoorbeeld niet bekend in welke map die bestanden zich het laatst bevonden en er zijn ook geen MAC-times meer bekend.

Rechter: De MAC-adressen hebben we al leren kennen, maar wat zijn nu weer MACtimes?

Getuige: O sorry, dat is een ingeburgerde term in mijn wereldje. Aan ieder bestand in het bestandssysteem hangen drie tijdstempels: de datum van de laatste verandering (Modified), de datum van de laatste benadering (Accessed) en uiteraard de aanmaakdatum (Created). De drie beginletters vormen de afkorting MAC.

Verdediging: Omdat er geen metadata meer voorhanden zijn, moet dus nog steeds uitgezocht worden hoe die bestanden op de harde schijf van de getuige terecht zijn gekomen.

Rechter: Dat is juist. Het niet toegewezen deel van de harde schijf hebben we nu geanalyseerd. Het feit is dat er muziekbestanden aanwezig zijn. Dan komen we toe aan het bestaande bestandssysteem en de aanwijzingen die we daarop kunnen vinden. Wanneer ik u goed begrepen heb, is daar ook het op dit moment geïnstalleerde besturingssysteem te vinden.

Getuige: Ja. In het toegewezen gedeelte van de systeempartitie is het besturingssysteem Windows 7 geïnstalleerd.

Rechter: Kunt u ons iets meer over dit systeem vertellen?

Getuige: Windows 7 heeft de eigenaardigheid om de harde schijf waarop het geïnstalleerd wordt in minstens twee partities te verdelen. Aan de ene kant is er de bootpartitie die de bootsector bevat. Die partitie is altijd onversleuteld en krijgt geen stationsletter toegewezen. Dat is ook de reden waarom hij op het eerste gezicht niet te zien is.

Aanklager: Hij is standaard dus onzichtbaar? Dat zou in principe een goede plek zijn om iets te verstoppen! Is er een manier om dat gedeelte zichtbaar te maken?

Getuige: Ja die is er, ik kan die partitie in principe zelfs laten zien. Maar het is niet zo makkelijk om daar iets te verstoppen. In de eerste plaats is de partitie al vrijwel direct na de installatie zo goed als vol. En in de tweede plaats raad ik dringend af om er iets van te verwijderen om plaats te maken voor iets anders, want dat raak ik wellicht in de war en kan ik Windows niet meer goed opstarten!

De tweede partitie

Aanklager: Duidelijk. Dan blijft alleen nog de tweede partitie over om naar nieuwe sporen te zoeken. Kunt u ons daar iets meer over vertellen?

Getuige: Die tweede partitie is de normale ‘systeempartitie’, die normaal de letter C krijgt en die de overgebleven ruimte in beslag neemt – voor zover een fabrikant daar niet nog iets afhaalt voor een herstelpartitie. Sinds Windows Vista zit de encryptiesoftware Bitlocker in de Enterpise- en Ultimate-versies waarmee ik harde schijven en partities volledig kan versleutelen! Ik heb echter alleen ‘Home Premium’ en ken die Windows-tool dus alleen van horen zeggen.

Toen mijn eigenaar mij voor het eerst uit de doos haalde en aanzette, maakte hij tijdens het opstarten al een ‘gebruiker’ in Windows aan. Die eerste gebruiker is altijd een ‘Administrator’, wat hem zo ongeveer alle rechten met betrekking tot het installeren van software en het aanpassen van het systeem geeft. Blijkbaar heet hij Karel, want zo heeft hij het account genoemd.

Aanklager: Ja, dat klopt. Maar zijn er nog andere gebruikersaccounts ingericht? En is het account ‘Karel’ met een wachtwoord beveiligd?

Getuige: Verder zijn er alleen de systeemaccounts die door Windows zelf aangemaakt worden. Het account Karel is op mijn advies beveiligd met een wachtwoord.

Rechter: U heeft dit wachtwoord echter niet nodig om deze gegevens bijvoorbeeld nu meteen te benaderen, is dat correct?

Getuige: Ja dat klopt. Het wachtwoord vergrendelt alleen de toegang tot Windows en een paar speciaal beveiligde bestanden. Daartoe behoort bijvoorbeeld een versleutelde kluis, de Windows Vault, waarin Windows onder andere de door Karel opgeslagen wachtwoorden bewaart. Alle andere bestanden kan ik – en wat dat aangaat ook een andere computer waar je mijn harde schijf op aansluit – op ieder moment en volstrekt onbelemmerd lezen.

Aanklager: Goed. En wat heeft gebruiker Karel verder gedaan?

Getuige: Karel heeft programma’s geïnstalleerd.

Aanklager: Bestaat er van die programma’s een lijst? Dat wil zeggen, kun je ergens opzoeken welke programma’s er allemaal op de harde schijf geïnstalleerd zijn?

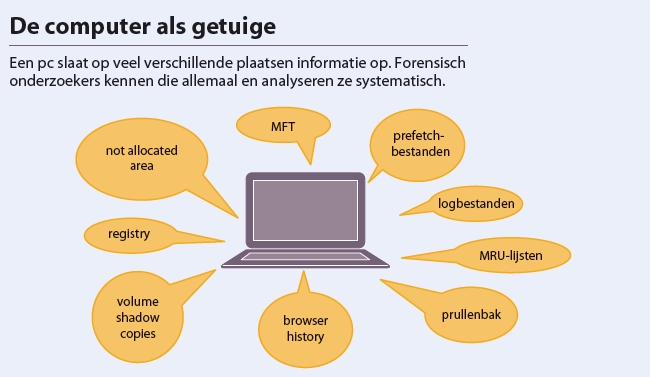

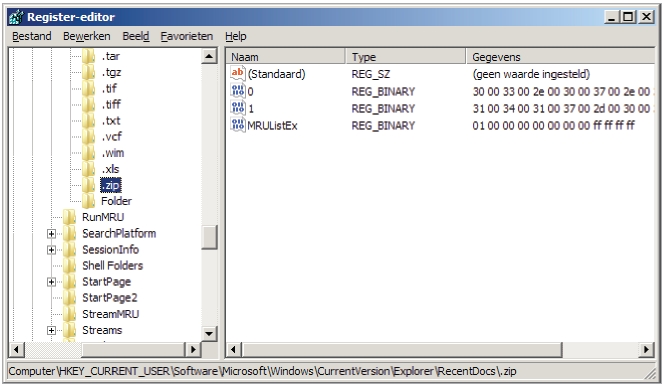

De Most Recently Used-items (MRU’s) in het Register zijn een belangrijke goudmijn voor forensisch onderzoekers, maar ze zijn alleen met de juiste tools leesbaar.

Register als goudmijn

Getuige: Ja, zo’n lijst is er. Die is opgeslagen in een registratiedatabase van Windows, ook wel bekend als het Register. Daarin staan nog veel meer details over het huidige systeem en de geïnstalleerde programma’s te vinden.

Rechter: Welke gegevens zijn nog meer uit dat Register te halen?

Getuige: Als ik echt alles moet opnoemen ben ik nog wel even bezig, maar ik kan er bijvoorbeeld in zien welke usb-apparaten er ooit aan mij gekoppeld waren, welke programma’s de gebruiker het laatst met het commando ‘uitvoeren’ heeft gestart en de laatste 25 internetadressen die hij met de hand in Internet Explorer heeft ingetypt. Veel programma’s bewaren hier ook welke documenten ze het laatst geopend hebben. Daarnaast is er informatie over geïnstalleerde drivers, gebruikte shares en nog veel meer.

Aanklager: In deze zaak zou de verdachte met het filesharingprogramma Bearshare illegaal auteursrechtelijk beschermde muziekbestanden van internet gedownload en weer gedeeld hebben.

Verdediging: Zoals de rechtbank op de website van de makers kan lezen, biedt Bearshare deze functionaliteit al sinds 2007 niet meer. Het kan uitsluitend nog als legaal downloadplatform gebruikt worden.

Aanklager: Dat klopt, maar de oude versies hebben die functionaliteit nog wel en kunnen met het nog steeds bestaande peer-topeer netwerk Gnutella contact maken. Getuige, is of was dit programma op uw harde schijf geïnstalleerd?

Getuige: Ja. Mijn Register-gegevens bevestigen dat Bearshare op 23-3-2012 op mijn harde schijf geïnstalleerd is.

Aanklager: U kunt vast ook nog vaststellen om welke versie het ging. Was het de laatste versie van de producent?

Getuige: Nee. De bestandsnaam van het installatiebestand komt niet overeen met die van het bestand zoals dat nu op de website van de producent wordt aangeboden, maar wijst naar een veel oudere versie. Bovendien verliep de installatie niet vanuit een downloadmap, maar vanaf station F – dus vermoedelijk van een usb-stick.

Verdediging: Dat is in tegenspraak met uw verklaring onder ede dat het programma Bearshare niet op uw harde schijf aanwezig is.

Getuige: Dat komt omdat het tussen 18 en 25 december 2013 weer gedeïnstalleerd werd. Dat zie ik onder andere aan mijn schaduwkopieën.

Een schaduw van mezelf

Rechter: Schaduwkopieën? Kunt u dat begrip aan ons uitleggen, alstublieft?

Getuige: De Volume Shadow Service (VSS) is een systeemdienst die in Windows 7 standaard geactiveerd is. Ik maak daarbij zogenaamde schaduwkopieën aan in de map C:System Volume Information, die verschillende versies van bestanden en veel andere gegevens over een systeem op een bepaald tijdstip bevatten. Daarmee kun je als gebruiker ook heel makkelijk een bepaalde toestand herstellen, bijvoorbeeld wanneer er bij een installatie iets fout is gegaan. Die functie is bekend van de zogenaamde ‘Herstelpunten’. Achter de schermen maak ik daarbij regelmatig herstelbestanden aan, waarmee ik een vroegere toestand kan herstellen. Dat doe ik standaard om de zeven dagen – afhankelijk van of er veel verandert door bijvoorbeeld het installeren van nieuwe software. Zelfs wanneer bestanden tussendoor verwijderd, overschreven of versleuteld zijn, kunnen eerdere versies via de schaduwkopiën weer hersteld worden.

Met speciale forensische tools kan uit die verzamelde bestanden een image van een schijf worden teruggezet naar het tijdstip waarop de schaduwkopie aangemaakt werd. Standaard wordt alleen de systeempartitie C: op die manier geback-upt. Ook is het herstel beperkt tot bestanden van de belangrijkste bestandstypen. Gebruikersbestanden – dus vooral documenten en muziekbestanden – zijn expliciet uitgesloten. Je wilt immers niet dat na een herstel alle sindsdien gemaakte documenten plotseling verdwenen zijn.

Bovendien worden regelmatig de oudste herstelpunten verwijderd wanneer drie tot vijf procent van de opslagruimte door schaduwkopieën in beslag wordt genomen. Hoe ver je in het verleden terug kunt gaan met die herstelpunten, hangt dus van de grootte van de harde schijf en de activiteiten van de gebruiker af.

Omdat op 18-12-2013 meerdere programma’s gedeïnstalleerd werden, heb ik toen een herstelpunt aangemaakt. Het programma Bearshare stond toen nog op mijn harde schijf. Maar als ik de toestand van het volgende standaardherstelpunt terugzet, dan kan ik het niet meer vinden.

Aanklager: Het kan dus onomstotelijk bewezen worden dat dit programma op het bewuste tijdstip op uw harde schijf geïnstalleerd was.

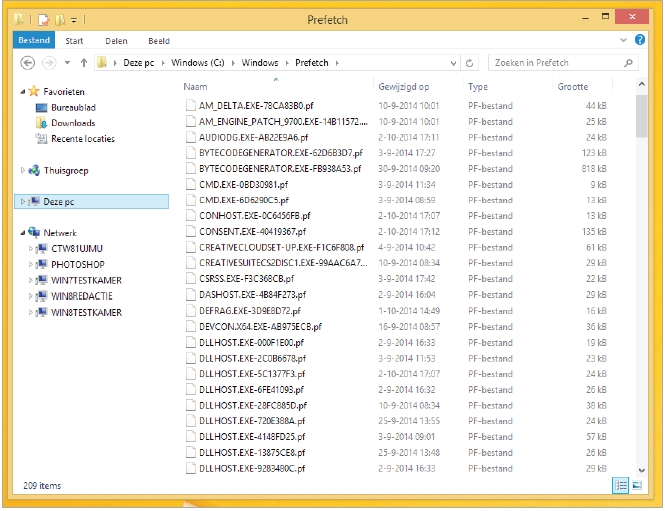

Getuige: Ja, dat klopt. Ik kon ook nog een tweede bestand van dit programma vinden, wat eveneens bewijst dat het programma aanwezig was. Voor elk uitgevoerd programma maak ik in de map C:WindowsPrefetch namelijk een zogenaamd prefetch-bestand aan met de extensie .pf waarin ik vastleg welke componenten en diensten allemaal bij het programma horen en geladen moeten worden wanneer een programma gestart wordt. Dan verloopt het opstarten van een programma veel sneller en heb ik overzicht over welk programma welke bibliotheek gebruikt en hoef ik die eventueel dan maar eenmaal te laden. Zelfs programma’s die van een extern opslagmedium gestart worden (bijvoorbeeld een usb-stick of een harde schijf ) leg ik zo vast om bij de volgende keer voorbereid te zijn.

Verdediging: Alleen omdat het programma eenmaal geïnstalleerd was, wil dat nog niet zeggen dat de bewuste muziekbestanden daarmee illegaal gedownload zijn. De getuige heeft toch expliciet gezegd dat de schaduwkopieën geen muziekbestanden bevatten.

Aanklager: Dat is juist. Maar misschien valt dat indirect te bewijzen. Getuige E1, zou het mogelijk zijn om met de overeenkomstige schaduwkopie de toestand van de harde schijf en daarmee ook de configuratie van Bearshare te herstellen?

Vele wegen naar Rome

Getuige: Ja, zeker wel. De schaduwkopie kan geëxtraheerd worden en speciale programma’s kunnen daar een virtuele machine, dus een alleen virtueel bestaande computer mee genereren. Die kun je dan net zo bedienen als mijzelf. Ik zou dan bijvoorbeeld het op dat tijdstip nog geïnstalleerde programma kunnen openen en kijken welke map er voor downloads ingesteld was en welke connecties er ingesteld waren. Evengoed zou ik ook kunnen proberen de speciale logfiles van het programma terug te vinden met speciale datarecoverysoftware of via de schaduwkopie en daar aanwijzingen over het bewuste mp3-bestand kunnen vinden.

Rechter: Wat moeten we ons voorstellen bij een logfile?

Getuige: Een logfile is een bestand waarin bepaalde, van te voren precies gedefinieerde acties van een programma worden bijgehouden, meestal inclusief timestamps. In principe kan elk programma een logfile aanmaken. Voor gegevens over het systeem zijn natuurlijk de logfiles van Windows bijzonder interessant.

Aanklager: Zijn er door het programma Bearshare logfiles aangemaakt?

Getuige: Ik zal eens kijken … Ja, ik geloof dat ik een paar logbestanden heb gevonden die bij dat programma horen en die nog niet overschreven zijn. Bearshare heeft voor iedere gebruiker blijkbaar een bestand ‘shistory. im’ aangemaakt en daarin bijgehouden welke zoekwoorden hij heeft ingevoerd. Bovendien heb ik nog andere logbestanden gevonden die laten zien welke bestanden aangeboden en welke gedownload zijn.

Rechter: Dat klinkt buitengewoon interessant! Een precieze analyse van die logbestanden zullen we later uitvoeren. Zijn er nog andere informatiebronnen die we kunnen raadplegen?

Getuige: Nou, ik kan nog de Most Recently Used (MRU)-lijsten controleren op welke bestanden het laatst gebruikt of geopend zijn. Ik zou in de prullenbak kunnen kijken welke bestanden recentelijk verwijderd zijn. Ik zou ook in de netwerkconfiguratie kunnen opzoeken met welke netwerken ik de afgelopen tijd verbonden ben geweest. Ik kan in de logboeken van de geïnstalleerde webbrowser nakijken op welke begrippen gezocht is en welke bestanden via de browser gedownload zijn.

Rechter: Oh, nou dank u! Maar dit is voorlopig wel genoeg. We zullen nu de gedetailleerde analyses afwachten en ons dan terugtrekken om die nieuwe gegevens te beoordelen. We bedanken de getuige op dit moment voor zijn interessante uiteenzettingen!

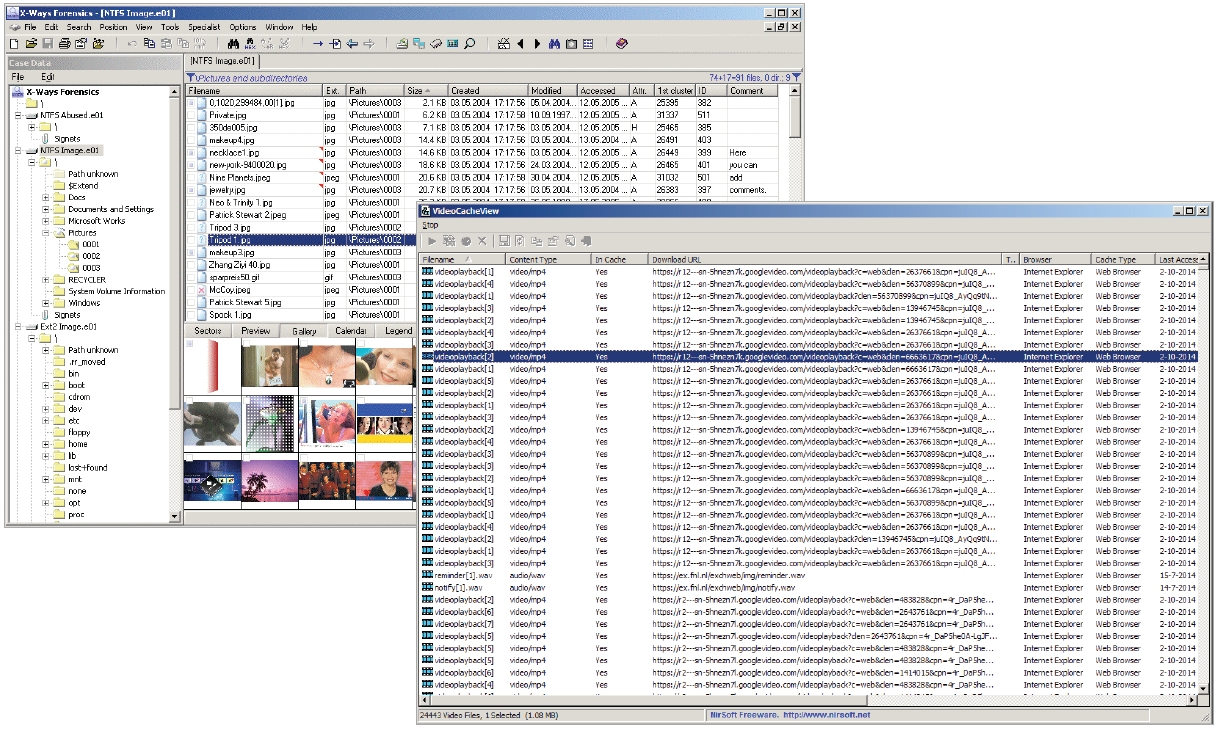

Commerciële programma’s als X-Ways leveren veel gedetailleerde informatie kant-enklaar op een dienblaadje (links). Maar ook gratis tools als die in de volgende artikelen brengen dergelijke informatie aan het daglicht (hier VideoCacheView van Nirsoft).

(Tanja Lautenschläger / jmu – c’t 12/2014, p.40)