Veel IT-bedrijven breiden hun portfolio uit met Threat Intelligence. Ze willen zich daarmee beschermen tegen doelgerichte aanvallen. Traditionele antivirussoftware kan daar niets tegen beginnen.

Veel IT-bedrijven breiden hun portfolio uit met Threat Intelligence. Ze willen zich daarmee beschermen tegen doelgerichte aanvallen. Traditionele antivirussoftware kan daar niets tegen beginnen.

Threat Intelligence (TI) betreft in de kern informatie over bedreigingen in de vorm van schadelijke programma’s en cybercriminelen. Securitybedrijven maken daar veel reclame voor. Met name bij grotere bedrijven wordt dit soort TI-informatie al vaak gebruikt. Toch vragen steeds meer klanten zich af wat eigenlijk de kwaliteit en het nut van dit soort informatie is.

De term Threat Intelligence is in eerste instantie even heterogeen als de manier waarop de producten worden gepresenteerd. Er zijn producten op operatief, tactisch en strategisch niveau. De verkochte data heeft informatie over bedreigingen in de vorm van schadelijke programma’s en ook cybergroeperingen.

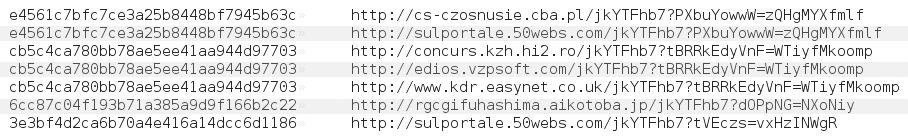

Op operatief niveau moet je denken aan regelmatig geüpdatete feeds. Dat kunnen feeds van handtekeningen zijn, maar ook adressen van command-and-control-servers en MD5-sums van schadelijke software. Ze worden ook Indicators of Compromise (IoC’s) genoemd. Een bedrijf kan daarmee zien of het onder vuur ligt en of het eventueel ook al gecompromitteerd is.

Op tactisch niveau zijn het korte teksten met informatie over hoe de daders te werk gaan. Dit staat ook bekend onder de zogeheten TTP’s: Tactics, Tools and Procedures. Strategisch gaat het om documenten van geopolitieke aard. Ze vermelden welke cybergroepen in welke branches en welke regio’s actief zijn.

De operatieve Threat Intelligence is in commercieel opzicht bijzonder succesvol. Het idee klinkt ook erg aanlokkelijk. Een bedrijf levert daarbij signatures die onafhankelijk van een fabrikant of product zijn. Ze kunnen simpel in bestaande onderdelen worden geïntegreerd. Firewalls, het Security Information and Event Management (SIEM) en andere producten gebruiken die data dan naast hun eigen middelen. Op die manier kunnen ook zogenaamde Advanced Persistence Threats (APT’s) herkend worden. Een hacker probeert daarbij de kroonjuwelen van een bedrijf te kapen of een organisatie in diskrediet te brengen.

Een aanvaller die het doel van zijn operatie langere tijd systematisch verkent, houd je niet bij de eerste verdedigingslinie tegen. Concreet zijn dat de firewall en de virusscanner. Ooit zal hij in het bedrijfsnetwerk weten door te dringen. Dat kan bijvoorbeeld gebeuren als iemand de bijlage van een e-mail opent.

Sleutelen

Maar daarmee heeft hij nog niet de geheime bouwplannen (of iets anders) in handen. Als de inbraak op tijd wordt ontdekt, kan serieuze schade worden voorkomen. Uit forensische analyses van spionagevallen blijkt dat inbrekers vaak weken of zelfs maanden in het netwerk van organisaties rondneuzen. Ze breidden hun operatiebasis uit en werkten stap voor stap naar het eigenlijke doel toe.

De methodes en tools zijn daarbij steeds dezelfde. Een veel voorkomende manier om een ander account over te nemen is een pass-the-hash-aanval. Dat soort aanvallen zijn in principe te detecteren. Het probleem is daarbij alleen dat traditionele antivirussoftware het best werkt tegen veelvoorkomende malware. De software kan niet goed overweg met speciaal geoptimaliseerde tools. Hackers zullen immers net zo lang sleutelen totdat tests met antivirusproducten geen alarm meer afgeven.

Nieuwe handtekeningen

Met de gevonden zaken kunnen experts wederom Threat Intelligence signatures maken. Tools en bijbehorende netwerkactiviteiten kunnen daarmee eenduidig worden herkend. Omdat de TI-informatie niet openbaar is, kunnen spionnen in hun tools niet bij voorbaat al bescherming inbouwen. Ze moeten elke keer niet eerder gebruikte middelen inzetten en hun infrastructuur compleet aanpassen. Onze ervaring is dat zelfs professionele hackers daar vrijwel nooit moeite voor doen.

Met Threat Intelligence kan een systeembeheerder op de firewall netwerkverkeer van een command&control-server detecteren. De server werd bij eerdere inbraken ook al ingezet. In zo’n situatie kun je er dan geheid vanuit gaan dat er ongewenst bezoek is geweest.

Hetzelfde geldt als de virusscanner aan de hand van de TI-MD5-hash een geoptimaliseerde versie van pass-the-hash-tool Mimikatz ontdekt. Hashes zijn net zo betrouwbaar als een vingerafdruk. Bij een overeenkomst heb je een gegronde reden aan te nemen dat de dader in je netwerk actief is. Met de juiste maatregelen kun je erger voorkomen.

Threat Intelligence is overigens ontstaan bij het uitwisselen van informatie tussen CERT’s en teams. Slachtoffers delen daarbij informatie over voorvallen met lotgenoten. Die informele informatievoorziening begon lang voor de commerciële TI-golf. Vandaag de dag vindt die nog steeds volop plaats. Een belangrijk platform daarbij is het opensource Malware Information Sharing Platform (MISP).

Elegant businessmodel

Voor aanbieders van beveiligingsproducten is Threat Intelligence een interessant businessmodel. De aanbieders hebben sowieso de beschikking over operatieve data. Eigen analisten doen onderzoek en signatures voor het productportfolio worden uitgewerkt. Daarnaast kan feedback van klanten informatie opleveren. In die zin is operatieve Threat Intelligence handig hergebruiken van informatie die er toch al is.

Bovendien kunnen aanbieders hun klantenkring daarmee uitbreiden. Normaal zouden nieuwe klanten een tijdrovende systeemmigratie naar een nieuw softwareproduct moeten uitvoeren. Het kost daarentegen weinig moeite om extra IP-filters in een al geconfigureerde firewall te integreren. Ook is het vrij makkelijk de antivirussoftware uit te breiden met een blacklist van MD5-hashes. Daarmee komt de drempel om met Threat Intelligence aan de slag te gaan duidelijk lager te liggen.

TI in de praktijk

Normaal gesproken is het geen al te groot probleem om TI-data in bestaande beveiligingsonderdelen te importeren. Firewalls en dergelijke systemen zijn immers bedoeld om het netwerkverkeer het filteren. TI-data zijn beschikbaar in gangbare formaten. Met behulp van de geleverde hashwaarden (MD5 of SHA1) kun je downloads en bestanden controleren. Veel componenten zijn er echter niet op gemaakt om grote hoeveelheden aangekochte signatures snel te verwerken. Daardoor kunnen er zich soms performanceproblemen voordoen.

Een door TI geactiveerd alarm is van een andere kwaliteit dan bij antivirussoftware. Het maakt daarbij niet uit of je de software commercieel gebruikt of alleen voor jezelf. Threat Intelligence levert idealiter genoeg context om een situatie te beoordelen. Een alarm is hierdoor eigenlijk helemaal niet nodig. Hashwaarden zijn eenduidig. Als je het speciaal geoptimaliseerde Mimikatz van hackersgroep APT28 in je netwerk vindt, heb je hoogstwaarschijnlijk ook bezoek gehad. Het is dan de hoogste tijd om alarm te slaan.

Actie?

Anderzijds ben je er niet met alleen het inkopen van TI-data. Als de virusscanner alarm slaat, neemt het programma ook meteen de nodige maatregelen. Dan wordt bijvoorbeeld de toegang tot de trojan geblokkeerd. Slaat daarentegen een gekochte TI-handtekening alarm, dan neemt geen enkel product tegenmaatregelen. Sterker nog: het feitelijke werk begint dan pas. De eigen IT-afdeling moet de gebeurtenis nagaan en de juiste maatregelen nemen.

Juist dat blijkt in de praktijk steeds meer een probleem. Sommige aanbieders breiden hun karige informatie over echte APT’s uit met signatures van veel voorkomende schadelijke software. Op die manier leveren ze alleen kwantiteit, geen kwaliteit. Klanten gaan er namelijk (terecht) vanuit dat de originele beveiligingssoftware het virus al detecteert en onschadelijk maakt. In plaats daarvan moeten hoogopgeleide IT’ers de alarmen met vaak een lage prioriteit afhandelen.

Daarnaast heeft Threat Intelligence vaak niet de benodigde contextinformatie. Bij een alarm vanwege toegang tot vermeende kwaadaardige servers moet je weten of het een legitieme website betreft. Of hebben criminelen de servers zelf gehuurd? In het eerste geval is er zeker kans op vals alarm. Een gebruiker kan immers een ongevaarlijk en onschuldig deel van een website bezocht hebben. Het is ook mogelijk dat de antivirussoftware de inmiddels bekende aanval heeft afgeslagen. Alleen in dat geval duidt elke benadering van de server op een besmetting met schadelijke code.

TI-gebruikers kunnen zich steeds vaker niet meer focussen op echte en kritieke noodgevallen. In plaats daarvan krijgen ze met een vloedgolf aan zogenaamde Indicators of Compromise te maken. De meeste mensen kunnen daarbij moeilijk inschatten hoe belangrijk die voor hun eigen netwerk zijn. Zo’n stroom van ongekwalificeerde TI-informatie neemt dan alle, meestal toch al beperkte resources van een team in beslag.

Kritiek

Aanbieders wordt daarom wel eens verweten ze met Threat Intelligence dure extra’s willen aansmeren. Het is een compensatie, omdat ze met hun eigen producten het probleem ook niet kunnen oplossen.

Met name de operatieve Threat Intelligence is niet veel meer dan een andere vorm van een op signatures gebaseerde herkenning. Ze kunnen bovendien alleen handtekeningen aanbieden waar dienstverleners al eerder mee te maken hebben gehad.

Daarmee neemt de totale detectie van IT-beveiliging niet toe. Het wordt hooguit makkelijker om signatures van meerdere dienstverleners te gebruiken. Maar het oorspronkelijke probleem blijft dat veel doelgerichte aanvallen niet worden herkend. Bij veel bedrijven zal dat in eerste instantie tot verbazing leiden. En door de hoge aanschafprijs van de data wordt dat later frustratie.

Generieke patronen van de manieren waarop aanvallers te werk gaan zijn eigenlijk beter dan signatures uit Threat Intelligence-feeds. Dergelijke patronen kunnen echter door de heterogene en snel veranderende IT-infrastructuur vaak niet systematisch worden geanalyseerd.

Threat Intelligence doelgericht inzetten

Bij gebruik in je eigen infrastructuur profiteer je eigenlijk het meest van operatieve Threat Intelligence. Zet je het niet doelgericht in, dan gaat mogelijk je personeel naar een oplossing zoeken. En dat zou de software juist moeten doen.

Een voorbeeld van doelgerichte inzet is het uitwisselen van concrete aanvallen tussen getroffenen. In veel rapporten is te lezen dat wereldwijd opererende cybercriminelen veel branches opportunistisch aanvallen. Veel criminelen hebben het vizier juist eerder op bepaalde branches gericht. Daarbij zie je bijvoorbeeld dat verschillende bedrijven uit dezelfde branche ook met dezelfde tools worden aangevallen.

Als een bedrijf een dergelijke aanval ontdekt, kan het andere bedrijven op de hoogte stellen met de relevante signatures. Op die manier kunnen alle deelnemers profiteren. Het is dus essentieel dat de organisaties onderling informatie uitwisselen. De informatie moet daarnaast niet terecht komen in grootschalig uitgerolde security-componenten. De criminelen gaan dan zelf testen of hun tools bestand zijn tegen die producten. Met name voor kleine bedrijven betekent dit dat ze op het gebied van IT-security juist moeten samenwerken.

Commerciële Threat Intelligence moet met beleid worden ingezet. Een bedrijf moet een idee hebben van de eigen kwetsbaarheid voor doelgerichte aanvallen. Ook moet het weten welke cybercriminelen in hun branche of regio actief zijn.

Keuzehulp

Het is belangrijk te controleren of de beschikbare signatures wel vergezeld gaan van de bijbehorende contextinformatie. IP-adressen en domeinen zijn alleen zinvol als duidelijk is of het gaat om een command&control-server, een wateringhole-pagina of een landing-page voor exploitkits. Ook moet gedocumenteerd zijn welke url-patronen voor dat adres relevant zijn en welke malware eronder valt. Door de signature na de aanval te classificeren (kill-chain) wordt een en ander duidelijk. Gaat het om een eerste aanvalsfase? Of zijn er inmiddels al meer fases overbrugd in de vorm van lateral movement of zelfs data-extrusion?

Veel aanbieders zijn voornamelijk gefocust op de eerste stappen. Ze bieden amper signatures voor de fases erna. Het kan bij de keuze voor een aanbieder dus belangrijk zijn of getroffen teams op locatie worden geholpen.

Checklist

De markt voor Threat Intelligence zal zich de aankomende jaren vermoedelijk uitbreiden. Het is dan ook belangrijk dat klanten goed nadenken welke vorm van Threat Intelligence ze nodig hebben. De volgende vragen zijn bij je keuze voor een bepaalde aanbieder dan ook relevant:

- Hoe verhouden zich de indicatoren voor traditionele criminaliteit en spionage ten opzichte van elkaar?

- Beschikt de aanbieder over eigen, exclusieve bronnen?

- Worden die voor de eigen branche en regio afgeschermd tegen relevante cybercriminelen?

- Hoe wijst de aanbieder de indicators aan cybergroepen toe?

- Is het aantal geleverde indicators en het bijbehorende dataformaat ook compatibel met je systeem?

- Levert de aanbieder ook contextinformatie bij de indicators?

- Zijn in de indicators meerdere fasen uit de zogenaamde Kill-chain opgenomen?

- Is er een proces gedefinieerd om de indicators te controleren op vals alarm?

Momenteel lijken er nog maar weinig aanbieders aan alle bovenstaande vragen of wensen te kunnen voldoen. De markt is echter nog sterk in beweging. Daarnaast kunnen potentiële klanten de productontwikkeling beïnvloeden. Het is dus te hopen dat Threat Intelligence de komende jaren dichter bij de wensen van de klanten gaat komen.

Nederlandse overheid & cyberbestrijding

Van overheidswege is het Nationaal Cyber Security Centrum (NCSC) het “centrale meld- en informatiepunt voor ICT-dreigingen en -veiligheidsincidenten”. Daaronder valt ook Threat Intelligence. Het centrum maakt onderdeel uit van de Nationaal Coördinator Terrorismebestrijding en Veiligheid. Het valt onder verantwoordelijkheid van het ministerie van Veiligheid en Justitie.

Voor de uitwisseling van kennis wordt onder meer samengewerkt met internationale en publiek-private partijen. Daarnaast zijn organisaties als het Nationaal Detectie Netwerk (NDN) en het Nationaal Respons Netwerk (NRN) betrokken. Om het bewustzijn van cybercriminaliteit te verhogen, staan op de website adviezen, dossiers, whitepapers en factsheets. Ook zijn de websites alertonline.nl en veiliginternetten.nl daarvoor gelanceerd.

In het meest recente Cybersecuritybeeld Nederland uit september richt de NCSC zich op vier grote bedreigingen. Beroepscriminelen, digitale economische spionage (van buitenlandse inlichtingendiensten), ransomware en advertentienetwerken (malvertising). Voor het uitwisselen van kennis wordt daarnaast elk jaar de International One Conference georganiseerd.

(Dr. Timo Steffens / Marcel van der Meer)

Dr. Timo Steffens werkt bij het Duits Federaal Bureau voor Informatiebeveiliging (BSI). Hij houdt zich daar bezig met de detectie en afweer van doelgerichte spionageaanvallen.