Er zijn beveiligingslekken ontdekt bij opslagmedia met encryptie van het merk Verbatim. In dit artikel lees je over welke producten getroffen zijn en hoe dit heeft kunnen gebeuren.

Het beveiligingslek van Verbatim

De Verbatim Keypad Secure usb-opslag met ingebouwde encryptie en pincode-toetsenbord heeft vier veiligheidsgaten. De zogenaamd veilig beveiligde gegevens kunnen daardoor vrij makkelijk uitgelezen worden, zoals Matthias Deeg van het bedrijf SySS bewijst.

Volgens SySS zijn nog drie andere Verbatim-producten getroffen door het beveiligingslek: de Executive Fingerprint Secure-ssd en de usb-schijven Store’n’Go Secure Portable HDD en Fingerprint Secure Portable Hard Drive.

Deze concrete gevallen en soortgelijke fouten in oudere producten van andere bedrijven tonen op exemplarische wijze aan dat veel opslagapparaten met zogenaamde hardware-encryptie te weinig bescherming bieden.

Ontvang gratis informatie en tips over opslagmedia met encryptie, schrijf je in voor de nieuwsbrief:

Een blik op de hardware van de Verbatim Keypad Secure

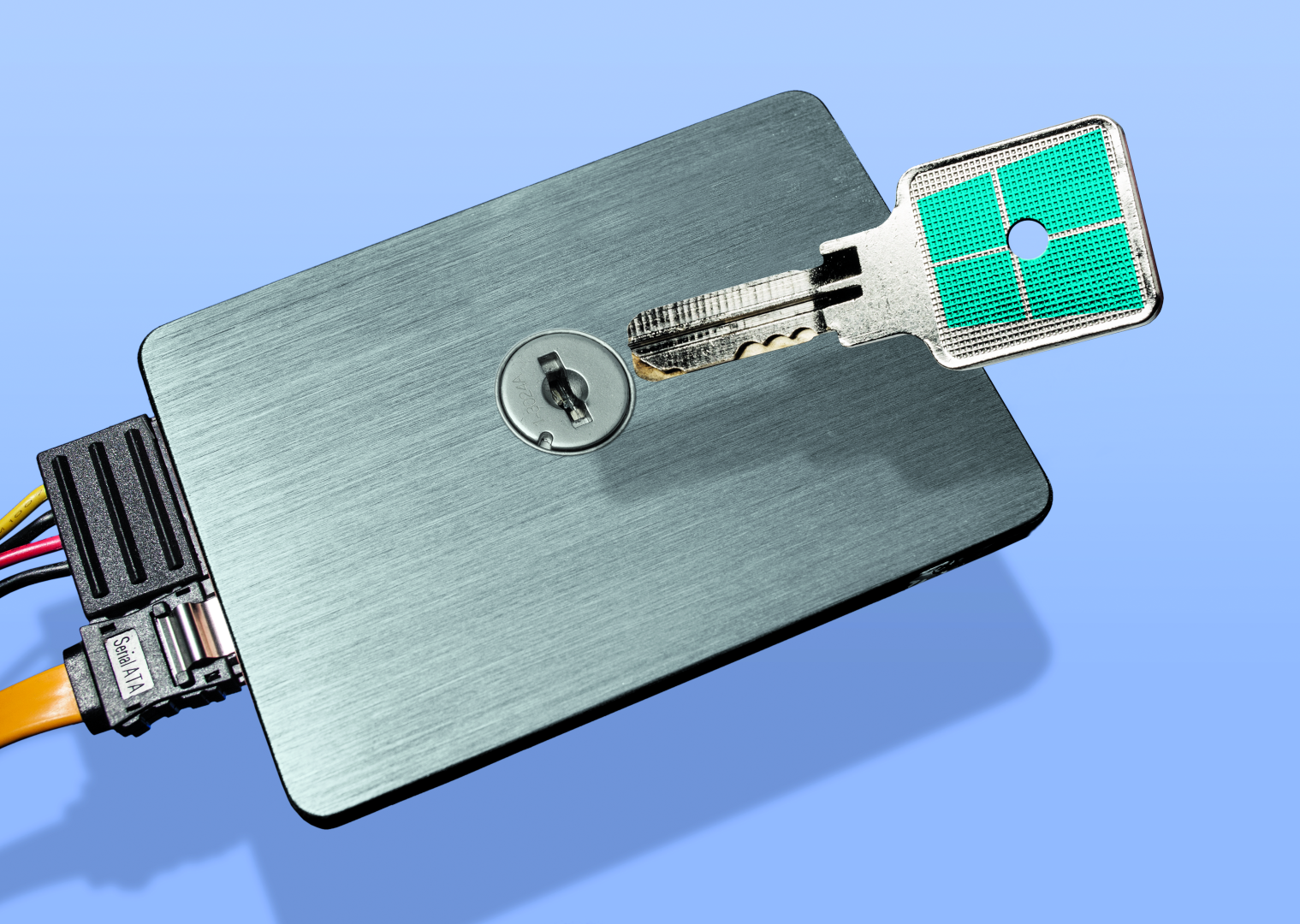

Om mogelijke beveiligingslekken bij opslagmedia met encryptie zoals de Verbatim Keypad Secure te begrijpen, helpt een blik op de hardware. Het flashgeheugen zit in de vorm van een M.2 SATA-ssd (in de afbeelding hieronder in het oranje gemarkeerd) in de behuizing en is verbonden met de usb-aansluiting via de Sage Micro INIC-3637EN SATA-USB-adapterchip (in de afbeelding hieronder in het rood gemarkeerd). Deze adapterchip versleutelt de data die worden weggeschreven naar de M.2-ssd. De M.2-ssd kan worden verwijderd om de geheime pincode te berekenen.

Bovendien bevat deze adapterchip ook een AES-engine die in 2017 zelfs door het Amerikaanse NIST gevalideerd is. Er is echter geen openbaar gegevensblad voor de INIC-3637EN en de website van Sage Micro is niet eens veilig toegankelijk via HTTPS.

Hoe kunnen beveiligingslekken bij versleutelde opslagmedia plaatsvinden?

De firmwarecode is alleen tegen fouten beschermd door een CRC16-checksum. Het is echter niet bescherm tegen kwaadwillige manipulatie, zoals een Evil Maid-aanval. Bij een apparaat dat expliciet als beveiligingsproduct wordt verkocht, verwacht je een sterkere bescherming, bijvoorbeeld met cryptografische handtekeningen.

De tweede fout: de pincodebeveiliging werkt niet goed. Verbatim belooft dat de stick de toegang blokkeert als de pincode meer dan twintig keer onjuist wordt ingevoerd. Beveiligingsonderzoeker Deeg kon echter vaker onjuiste pincodes invoeren zonder dat er iets gebeurde. Maar het is niet nodig om moeizaam een boel pincodes uit te proberen. De M.2-ssd kan eenvoudig worden verwijderd na het losdraaien van twee schroeven.

Nu worden echter de ergste gebreken in de Verbatim Keypad Secure ontbloot: als AES-versleutelingsmethode wordt Electronic Code Book (AES-ECB) gebruikt. AESECB versleutelt elk gegevensblok afzonderlijk, zodat uit hetzelfde blok pure tekst dezelfde geheime tekst ontstaat.

De firmware leidt bovendien het sleutelgeheim op onhandige wijze af uit de pincode. Daardoor kan die snel worden teruggerekend vanuit de versleutelde gegevens (kwestie van een paar seconden bij een pincode van acht cijfers), waarvoor Matthias Deeg een automatische tool voor de Windows-commandoregel geprogrammeerd heeft. Dan weet je de pincode en kun je de gegevens uitlezen door de M.2-ssd weer in de Keypad Secure te steken.

Geen alleenstand geval van beveiligingslekken bij opslagmedia met encryptie

De mislukte encryptie in de Verbatim-stick is enerzijds gênant, maar anderzijds typisch. Al jaren hebben experts herhaaldelijk soortgelijke firmwarefouten aan het licht gebracht in andere opslagapparaten met encryptie.

In 2015 werden usb-schijven uit de My Book- en My Passport-serie van Western Digital (WD) getroffen. In 2016 werden externe harde schijven van Zalman met pincode-toetsenborden getroffen. Naamloze producten zijn nog minder betrouwbaar, zoals SySS bewijst.

In het geval van een usb-stick van het merk Lepin die door Amazon werd verkocht met de aangegeven Military-Grade Full-Disk 256-Bit AESXTS Hardware Encryption, was de vervanging van de microcontroller door die van een identiek gebouwde stick voldoende om toegang te krijgen.

Hoe kan je je gegevens het beste beschermen?

Als je bestanden veilig wilt beschermen tegen ongeoorloofde toegang, moet je software gebruiken die zo breed mogelijk beschikbaar is. Bij voorkeur opensource tools zoals VeraCrypt, LUKS en 7-Zip. Omdat verschillende deskundigen dergelijke tools onder de loep nemen, zijn ernstige lekken minder waarschijnlijk en de ruime verspreiding draagt er ook toe bij dat fouten relatief snel worden ontdekt en geëlimineerd.

De eigen functies van Microsoft (BitLocker) en Apple (FileVault) worden ook bijzonder vaak gebruikt. Voor beide bedrijven staat hun reputatie op het spel, waardoor zij grote beveiligingsteams onderhouden – het is dan ook te hopen dat zij lekken snel communiceren en dichten.

Microsoft en Apple hebben hun encryptiefuncties ook laten certificeren volgens relevante normen en specificaties zoals FIPS 140. Hoewel dat geen garantie is dat er geen fouten zullen optreden, garandeert het in ieder geval dat een externe controleur de technische oplossing onderzocht heeft.

Helaas worden certificeringen ook op frauduleuze wijze gebruikt omdat ze niet makkelijk te begrijpen zijn en vaak slechts op gedeeltelijke functies van toepassing zijn. Zo werd, zoals hierboven al genoemd, de AES-engine van de Verbatim Keypad Secure gevalideerd, maar gebruikten de ontwikkelaars een ongeschikte bedrijfsmodus. Daarom moet bij het beoordelen van certificeringen zorgvuldig worden nagegaan of zij wel het beoogde gebruik van een apparaat dekken.

Conclusie

Versleutelende usb-opslagmedia met een eigen toetsenbord zijn zeer praktisch omdat ze op heel veel verschillende apparaten werken zonder dat je extra software hoeft te gebruiken. Zelfs aanvallers met alleen basis IT-vaardigheden kunnen gebruik maken van slecht ontworpen beveiligingsfuncties. Omdat er geen externe tests vereist zijn, kan elke fabrikant gewoon beweren dat zijn product ‘veilig’ is totdat iemand het tegendeel bewijst.

Als je toch verwisselbare opslag met ingebouwde encryptie wilt gebruiken, moet je eerst de bedreigingssituatie beoordelen. Bestanden op een dergelijk opslagmedium zijn immers beter beschermd tegen de nieuwsgierigheid van technisch minder vaardige personen dan op een gewone usb-stick. Voor zeer gevoelige gegevens zijn er usb-sticks met encryptie die uitdrukkelijk voor dat doel gecertificeerd zijn de beste optie zoals wellicht de iStorage datAshur SD. Maar zelfs dan moet je op de hoogte blijven van lekken in de beveiliging en, indien nodig, firmware-updates installeren.