Gebruik je Dropbox, heb je een Adobe-ID of zit je op LinkedIn? Dan is je wachtwoord door account-hacking waarschijnlijk al in handen van criminelen – misschien zelfs al enkele jaren. Steeds vaker komen er datalekken bij prominente webbedrijven aan het licht. En ze worden steeds groter. Bij websites als Leakedsource kun je toegang kopen tot de gehackte databases met miljarden gebruikersaccounts.

Gebruik je Dropbox, heb je een Adobe-ID of zit je op LinkedIn? Dan is je wachtwoord door account-hacking waarschijnlijk al in handen van criminelen – misschien zelfs al enkele jaren. Steeds vaker komen er datalekken bij prominente webbedrijven aan het licht. En ze worden steeds groter. Bij websites als Leakedsource kun je toegang kopen tot de gehackte databases met miljarden gebruikersaccounts.

Het maakt niet uit of je nu e-maildiensten, webhosters, online-opslagruimte, datingsites, overspelportals of sociale of zakelijke netwerken gebruikt. De kans is toch al groot dat de gegevens van je account ten gevolge van account-hacking op internet rouleren. Waarschijnlijk al sinds maanden of zelfs jaren.

De cijfers over het aantal gevallen van account-hacking zijn schrikbarend. De website vigilante.pw beweert meer dan drie miljard datarecords met gestolen toegangsdata in bezit te hebben. Meer dan twee miljard accounts zijn bij Leakedsource openbaar in te zien. Bij Yahoo alleen al zijn 500 miljoen datarecords ontfutseld. Bij LinkedIn waren dat er 177 miljoen, bij Adobe 152 miljoen en bij Dropbox 69 miljoen. Bij MySpace gaat het om 360 miljoen accounts. Mogelijk is dat het hele klantenbestand – inclusief lang niet meer actieve accounts. Maar ook al komt bijna niemand meer regelmatig op MySpace en lijkt die hack misschien niet zo veel gevolgen te hebben, het feit dat de gegevens door account-hacking op internet rouleren is wel een probleem. Veel mensen gebruiken immers voor verschillende diensten dezelfde wachtwoorden. Daarom is account-hacking en het leegzuigen van databases voor criminelen zo interessant.

One password to rule them all

Als een hacker aan de inloggegevens van een account komt, kan hij daarmee eventueel ook bij andere online diensten inloggen. Dat kunnen ook de meer lucratieve accounts zijn voor bijvoorbeeld PayPal, Amazon of poker- of gamingplatforms. Daar komt nog bij dat ieder door criminelen buitgemaakt wachtwoord meteen wordt opgenomen in woordenboeken. Deze worden gebruikt voor het kraken van andere wachtwoorden. Woordenboekaanvallen zijn een factor sneller en succesvoller dan het stompzinnig uitproberen van alle cijfer- en lettercombinaties (brute-force). Met ieder lek wordt het gevaar voor andere gebruikers van online diensten groter. Het lijkt een kwestie van tijd totdat iedere grote verzameling van klantgegevens slachtoffer is van account-hacking.

De schade wordt nog veel groter als de gehackte dienst naast de inloginformatie nog andere data opslaat, zoals adresgegevens of creditcarddata. Dat gebeurde bij Anthem, een Amerikaans bedrijf in de gezondheidssector, waar van 80 miljoen klanten ook de adresgegevens buitgemaakt werden. Dat soort gegevensbestanden zijn de perfecte basis voor identiteitsdiefstal. Het blijft een raadsel waarom dergelijke data, die niets met het verifiëren van een gebruiker te maken hebben, samen met de inloggegevens opgeslagen waren.

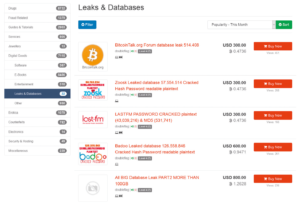

Zwarte markt voor wachtwoorden

Prijslijsten die rouleren op ondergrondse fora maken duidelijk waarom er na een tijdje alleen nog met heel grote dataverzamelingen geld te verdienen is. Voor een miljoen datarecords (e-mailadressen, wachtwoordhashes) van Dropbox-klanten wordt niet meer dan 140 dollar gevraagd. De complete database met meer dan zeventig miljoen records gaat voor minder dan 1000 dollar weg. Voor MySpace kost het maar 100 dollar per miljoen datarecords.

Voor de complete database vroeg verkoper Peace of Mind op de darknetmarktplaats The Real Deal zes bitcoins. Op dat moment kwam dat neer op ongeveer 2500 euro. Volgens een blog van de IT-securitydeskundigen van InfoArmor kreeg Peace of Mind de database van een Russisch sprekend iemand met de naam Tessa88. Zij bood data van MySpace, VK.com, Dropbox en het datingplatform Badoo aan. Een anonieme informant die met beiden contact had, twijfelt er in een chat met ons over of dat waar is. Volgens hem haten Tessa88 en Peace of Mind elkaar tot op het bot en zouden zij nooit samenwerken.

Alle tijd

Een van de belangrijkste vragen bij account-hacking is natuurlijk waarom criminelen pas jaren ermee naar buiten komen. En dat ook nog eens praktisch gelijktijdig. Een duidelijk antwoord op die vraag is er niet, maar er zijn wel verschillende plausibele theorieën. Het tijdstip is te verklaren doordat een van beide als eerste probeerde munt uit de data te slaan. De andere volgde toen snel om niet achter te raken. Gezien de grote datahoeveelheden moest immers met een snelle prijsdaling rekening gehouden worden. De kans op doublures – identieke inloggegevens bij verschillende databases – is immers heel hoog. Hoe Tessa88 en Peace of Mind aan de databaseverzamelingen zijn gekomen, is onduidelijk. Wellicht hadden ze contacten met de eigenlijke datadieven of hebben ze de data van hen gekocht. Het lijkt onwaarschijnlijk dat ze zelf de grote hackers zijn die in hun eentje in de netwerken van de bedrijven inbraken.

De verkoop op het darknet door Tessa88 en Peace of Mind zou wel eens het einde van een exploitatieketen kunnen zijn. Bij LinkedIn zat er meer dan vier jaar tussen het moment van de account-hacking en de officiële reactie. In de zomer van 2012 doken de eerste 6,5 miljoen datarecords op internet op. LinkedIn dwong alleen de betreffende gebruikers hun wachtwoord te veranderen. In mei 2016 rouleerden er echter meer dan 170 miljoen andere accountgegevens, die volgens de criminele hackers al in 2012 bemachtigd waren. Als dat klopt, konden de criminelen die data vier jaar naar eigen goeddunken gebruiken en bij andere webdiensten voor account-hacking uitproberen.

MySpace

Bij MySpace zaten er goed drie jaar tussen de hack en het bekend worden van het lek. Ook bij bijna alle andere grote datalekken zaten er minstens maanden tussen het moment van de hack en de bekendmaking.

Dat is genoeg tijd om de accounts uit te melken. Het verklaart ook de lage prijzen die na het bekend worden van de hacks werden gehanteerd. Als de inloggegevens eerst bij allerlei andere mogelijke webdiensten uitgeprobeerd zijn en de werkende accounts per website – Amazon, Netflix, Steam, Origin en dergelijke – doorverkocht zijn, worden de originele data waardeloos. Zeker ook als de getroffen websitebeheerders na het bekend worden van de account-hacking de gegevens net zolang blokkeren tot de legitieme accountbezitter het wachtwoord wijzigt.

Het verkopen van de door wachtwoordrecycling gevonden accounts is als bijvangst veel lucratiever dan het handelen in de oorspronkelijke databases. Een Plus-account voor het Sony Playstation Network kost op het darknet 13 dollar, Netflix-, Spotify- en Tidal-accounts zijn er voor 99 dollarcent en toegang tot pornosites voor 3 dollar. Allemaal met een soort van ‘levenslange garantie’. De verkoper levert dan een nieuwe combinatie van gebruikersnaam en wachtwoord als de oorspronkelijke niet meer geldig is.

Afpersing als businessmodel

Ook afpersing zit tegenwoordig in de mogelijkheden. Na het lek bij de Canadese overspelwebsite Ashley Madison (36 miljoen accountrecords) ontving een groot aantal klanten een e-mail. Hierin stond dat ze tweehonderd euro in bitcoins aan de afperser moesten betalen. Anders zou de partner te horen krijgen hoe jij je tijd verdrijft. Nadat criminelen door account-hacking in het bezit kwamen van de leesbare namen van de gebruikers en hun adressen, was die dreiging redelijk geloofwaardig. Het is onbekend of de twee zelfmoordgevallen, die in samenhang met het Ashley-Madison-lek in Toronto bekend werden, ook gerelateerd waren aan dergelijke afpersingsberichten.

Het hoge aantal gekopieerde gebruikersdatabases is echter niet alleen terug te voeren op hoe gemakkelijk die gegevens misbruikt kunnen worden. De laatste jaren nam het aantal online diensten namelijk met sprongen toe, en daarmee ook het aantal potentiële slachtoffers. Bovendien lijken de beheerders van de webdiensten minder goed op hun dataverzamelingen te passen dan bijvoorbeeld het geval is bij betaaldiensten waar sterke regelgeving op van toepassing is.

From Russia

Daar heeft het in ieder geval alle schijn van als je kijkt naar de Russische online diensten rambler.ru en VK.com. De 98 respectievelijk 171 miljoen wachtwoorden van gebruikers stonden leesbaar in de databases. Geen spoor van het gebruik van hashes. De online muziekdienst last.fm, die ook in 2012 werd getroffen door account-hacking, gebruikte wel een hash-algoritme voor het beveiligen van de wachtwoorden. Dat was echter het redelijk snel te berekenen MD5-algoritme. Ook bij de 127 miljoen klantgegevens van Badoo zag het er niet goed uit: ook die wachtwoorden waren alleen met MD5 gehasht en bovendien niet van een salt voorzien. Dat zou het kraken in ieder geval moeilijker hebben gemaakt.

Het hashen van wachtwoorden is eigenlijk sinds een aantal jaar al een gebruikelijke manier. Daarmee zorg je ervoor dat een dienstaanbieder een gebruiker kan authenticeren zonder dat hij zijn wachtwoord weet. Dat werkt als volgt: een cryptografische hash-functie is een eenrichtingsweg. Het berekent een hash-waarde uit een wachtwoord, maar je kunt het oorspronkelijke wachtwoord daaruit niet herleiden. Die hash-waarde wordt door de dienst opgeslagen. Bij het aanmelden wordt de hash-waarde van het ingetypte wachtwoord berekend en vergeleken met de opgeslagen hash-waarde. Als een datadief uit een buitgemaakte hash-waarde het wachtwoord wil herleiden, heeft hij alleen de mogelijkheid heel veel wachtwoorden te proberen te hashen en die daarmee te vergelijken. Het is dan ook wenselijk dat het gebruikte algoritme niet al te snel is.

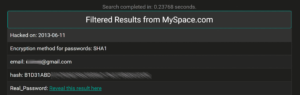

Hash as hash can

En dat ziet er voor het MD5-algoritme niet goed uit. De wachtwoordhacksoftware Hashcat kan met behulp van een enkele high-end grafische kaart (Nvidia GeForce GTX 980 Ti) meer dan veertien miljard MD5-hash-waarden per seconde berekenen. LinkedIn gebruikte in ieder geval nog het modernere SHA1 (4,6 miljard hashes per seconde), maar liet een salt achterwege. Daarover later meer. Met een modern algoritme als bcrypt, dat bijvoorbeeld door Yahoo bij een deel van de 500 miljoen datarecords gebruikt werd, kan de kaart nog net iets meer dan 12.000 hash-waarden per seconde berekenen. Daarmee wordt een brute-force-aanval al in de kiem gesmoord.

Bij een wachtwoordhash is een salt een wezenlijk onderdeel. Dat is een random gegenereerd getal dat samen met de wachtwoordhash opgeslagen wordt en bij het hashen wordt meegenomen. Daardoor hebben verschillende gebruikers toch verschillende hashes als ze hetzelfde wachtwoord gebruiken. Voor een aanvaller betekent het dat hij meer moeite moet doen om de afzonderlijke wachtwoorden te kraken – zonder salt kan hij meteen met de hele database tegelijk aan de slag. Vandaag de dag geen salt gebruiken, zoals LinkedIn dat nog doet, is dan ook vragen om moeilijkheden.

Het wordt beter

Vanuit klantenperspectief is er in ieder geval een heuglijke trend te zien: de recentere databases die door account-hacking zijn getroffen, bevatten vaak wachtwoorden die met bcrypt zijn gehash. Vroeger werd er juist vaak vanuit kostenoverwegingen voor de sneller werkende algoritmen MD5 en SHA gekozen. Die trend wordt door een van de anonieme makers van de website Leakedsource.com in een chat met ons bevestigd. Leakedsource heeft zich gespecialiseerd in het verzamelen van roulerende databases en heeft daardoor een goed overzicht over de beveiligingskenmerken. Ashley Madison maakte volgens Leakedsource net als de crowdfunding-dienst Patreon (2,3 miljoen gehackte accounts) gebruik van bcrypt. Een uitzondering is een datalek uit 2016: tweehonderd miljoen wachtwoorden werden alleen met SHA1 gehasht. Die zullen binnenkort op Leakedsource bekend gemaakt worden.

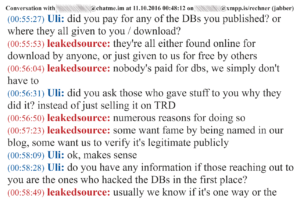

Leakedsource speelt een ietwat merkwaardige rol bij de gehackte databases. Ze verzamelen alle vrij toegankelijke databases en sinds een paar maanden worden er ook regelmatig databases gelekt naar Leakedsource. Waarschijnlijk onder meer ook van Tesla88, die in dit geval onder de naam Daykalif opereert. Vervolgens maakt Leakedsource de databases toegankelijk via een simpel zoekvenster. Iedereen kan in de meer dan twee miljard datarecords zoeken naar zijn eigen e-mailadres, telefoonnummer, ip-adres of zijn naam – of de gegevens van iemand anders. Volgens Leakedsource worden de zoekopdrachten niet gelogd of geanalyseerd.

Zoeken bij Leakedsource

Als je iets gevonden hebt, krijg je van Leakedsource alleen de naam van de desbetreffende website te zien. Wil je meer weten, dan krijg je door het betalen van een paar euro aan bitcoins of met een creditcard toegang tot de complete dataverzameling. Je ziet dan onder meer de hash-waarde van je eigen wachtwoord. Bij een gehackt wachtwoord, zoals dat uit de LinkedIn-verzameling, verschijnt na een klik op een link ook de onderliggende leesbare tekst. Het kraken van de hashes doet Leakedsource voor een deel zelf of de ondergronds roulerende leesbare bestanden worden in het bestand meegenomen.

Hoeveel mensen de betaalde dienst al gebruiken wilden de makers niet zeggen. Een anonieme bron van Leakedsource zei in een chat tegen ons dat het niet zonder financiële ondersteuning kan. “De kosten voor het onderhoud van de website overstijgen in ruime mate wat we uit eigen zak kunnen bijdragen.”

Vigilante

Een andere dataverzamelaar met de bijnaam Keen beheert de website vigilante.pw, waar een grote lijst op staat van alle grote en kleine datalekken van de afgelopen jaren. Hij heeft bijna alle van de in totaal meer dan 1600 genoemde databases ter beschikking. Dat gaat dan over meer dan drie miljard datarecords, die zo’n 100 GB aan opslagruimte vergen. Omdat de verzamelingen allemaal een verschillend format hebben, moeten ze eerst worden omgezet om de datarecords net zo doorzoekbaar te maken als bij Leakedsource.

Leakedsource biedt naast de betaalde toegang ook een API voor bedrijven. Toegang tot die interface kost afhankelijk van de grootte van het bedrijf tussen de duizend en tienduizend dollar. Daar wordt op dit moment door “enkele tientallen bedrijven” actief gebruik van gemaakt. Het doel is om een bedrijf de gekraakte wachtwoorden ter beschikking te stellen, zodat ze die kunnen vergelijken met hun eigen databases. Op die manier kunnen ze gebruikers identificeren die eventueel getroffen zijn door een lek.

Nasmaak

Na het intypen van een e-mailadres laat Leakedsource zien bij welke hacks het wachtwoord buitgemaakt werd.

Het valt niet na te gaan of dat voor Leakedsource niet gewoon een manier is om snel grote hoeveelheden geld te verdienen aan een dataverzameling. Volgens henzelf wordt alle toegang via de API handmatig gecontroleerd en wordt bij twijfel de toegang ontzegd. Er zijn al wat API-requests afgekeurd. Misbruik van de API wordt tegengegaan door de gebruikers naar de voorwaarden te verwijzen. Dat is net zoiets als een alcoholverbod met carnaval. Volgens Leakedsource controleren ze de creditcardgegevens die worden opgegeven voor de betalingen zelf en geven ze die door aan de betreffende bank. Daar zit geen externe dienstverlener tussen. Dat betekent dan dus ook dat men bij Leakedsource vrije toegang heeft tot alle creditcardgegevens.

De door de Microsoft-specialist Troy Hunt gemaakte website haveibeenpwned.com is ook gratis te doorzoeken. Ook Hunt verzamelt de roulerende databases en kan gebruikers te kennen geven dat het e-mailadres in een van de gestolen databases voorkomt.

Darknet-fora

Zowel Keen als de naamloze Leakedsource-beheerders weten niet hoe hun leveranciers op fora als het Leaks Forum oorspronkelijk aan de verzamelingen zijn gekomen. Keen en de mensen achter Leakedsource hebben naar eigen zeggen geen toegang tot de darknet-fora, die alleen op uitnodiging bereikbaar zijn. Ze verzamelen dus alleen in de vrij toegankelijke delen van het darken clearnet. Ze hebben nog nooit voor een database betaald.

Volgens medewerkers van Leakedsource zit de motivatie van hun leveranciers in een mengeling van trots en nieuwsgierigheid. Trots, omdat ze met hun databestanden willen pronken. Nieuwsgierig, omdat ze via Leakedsource willen verifiëren of de datarecords wel echt zijn. Hoe de criminelen die de databases aanboden in de netwerken van de bedrijven kwamen, konden de dataverzamelaars niet zeggen. Ze denken dat de gangbare manieren van socialengineering en SQL-injectie het meest waarschijnlijk zijn.

Naar binnen

In het geval van eBay (145 miljoen gestolen datarecords) is in ieder geval bekend hoe. De aanvallers kwamen via socialengineering aan de gebruikersdata van eBay-medewerkers en keken dan net zo lang rond tot ze toegang hadden tot de databases. Verder is eBay niet zo mededeelzaam over wat er precies bij de account-hacking gebeurd is. Het blijft onduidelijk of en hoe de wachtwoorden beveiligd waren. Er leek wel enigszins sprake van ‘encryption’, maar dat was alleen een zorgpunt extra omdat versleuteling dan ook betekent dat er een sleutel moet zijn. Pas later werd meegedeeld dat er een niet nader genoemd hash-procedé met een salt gebruikt werd. Hierdoor werd in ieder geval de angst voor een eventueel bestaande algemene sleutel weggenomen.

Ook LinkedIn probeerde het in het begin met de salamitactiek. Ze gaven alleen datgene toe dat niet meer te ontkennen was. Bij pornosite Brazzers kwamen 800.000 forumaccounts, die ten dele ook voor de hoofdwebsite werkten, door account-hacking op straat te liggen. De boosdoener was een verouderde versie van de forumsoftware vBulletin. Een flink beveiligingslek, dat met een update te verhelpen was geweest, liet de aanvallers doordringen tot de database.

Weinig besef

Waarom zijn veel online aanbieders zo laks bij het beveiligen van hun data? Volgens Phil Dunkelberger, mede-oprichter van PGP Inc. en CEO van Nok Nok Labs, zijn er op dit moment goed werkende beveiligingsmechanismen. Het ontbreekt echter aan het bewustzijn van de gevolgen van een datalek. Bovendien zijn de eisen van een onderneming, diens financiële afdeling en de marketingafdeling veel te divers. Daar komt vaak geen eenduidige beveiligingsstrategie uit. Tel daarbij op dat het nooit helemaal duidelijk is wie zich eigenlijk om de beveiliging moet bekommeren. De directie, de IT-specialisten of de juridische afdeling? Dunkelberger hoopt dat de IT-industrie zelf grip krijgt op de problemen. Overheden zouden zich daarin dan niet hoeven te mengen met allerlei wetgeving.

Veel bedrijven nemen het probleem van account-hacking gelukkig al serieus en handelen daar ook actief naar. Facebook, Netflix en Amazon speuren zelf de relevante darknet- en clearnet-fora af naar databases. Ze vergelijken de gevonden leesbare wachtwoorden dan wel hashwaarden met hun eigen bestanden. Als ze een match vinden, schrijven ze de betroffen gebruiker gericht aan en vragen ze hem het wachtwoord te veranderen.

Dure lichtzinnigheid

Bij Yahoo is van dergelijke voorzorgsmaatregelen nog weinig te merken. De voormalige security-baas Alex Stamos kreeg telkens nul op het rekest toen hij concrete voorstellen deed om de IT-security te verbeteren. Stamos vertrok daarna naar Facebook. Dat kon wel eens een boemerangeffect van onvergelijkbare kracht opleveren. De geplande verkoop van Yahoo aan Verizon staat daardoor op de tocht. Volgens Wall Street Journal zou Verizon dankzij een clausule in het contract de deal van 4,8 miljard dollar door het lek kunnen intrekken. Verizon probeert om de koopprijs in ieder geval een miljard lager te krijgen. Dat zou de hoogste strafkorting ooit zijn op basis van een gebrekkige IT-security.

Wachtwoordalternatieven: kan het ook zonder?

Als gebruiker ben je enigszins hulpeloos als er bij een online dienst een datalek ontstaat. Je hebt geen invloed op de security-mechanismen die gebruikt worden voor het beveiligen van de wachtwoorden. Wordt het langzamerhand niet eens tijd dat we ons op een andere manier kunnen aanmelden dan met een combinatie van gebruikersnaam en vaak te simpel wachtwoord?

Ook veel plekken kan dat ook al. Uitgerekend bij Yahoo kun je je al aanmelden zonder wachtwoord bij je e-mailaccount door als legitieme gebruiker een push-bericht te bevestigen. Google werkt daar ook aan. De authenticatie in twee stappen zoals die wordt gebruikt door Facebook, Google, Twitter en PayPal is nog wat gangbaarder bij online diensten. Naast een wachtwoord moet je dan ook een sms-code of een eenmalig wachtwoord invoeren dat door een app wordt gegenereerd. Sam Curry, ooit CTO bij de versleutelingsspecialist RSA, zei in een gesprek met ons dat er binnenkort multifactorauthenticatie zal komen. Naast het wachtwoord en een vingerafdruk kan ook je stem, een selfie, de lichaamstemperatuur of de locatie van de gebruiker meegenomen worden bij het inloggen. Een gehackt wachtwoord is dan niet meer voldoende.

Fast IDentity Online

Om die werkwijze zo snel mogelijk te verspreiden, is de FIDO Alliance (Fast IDentity Online) opgericht. Die heeft een protocol gedefinieerd. Bij deze alliantie horen onder andere PayPal, Microsoft, Samsung, Nok Nok en Mastercard. Het doel van deze fusie: wachtwoorden vervangen door biometrie en dat bij zo veel mogelijk systemen . Windows 10 is standaard al geschikt voor FIDO. Als een eindapparaat als smartphone, tablet of notebook verbinding maakt met een server van een dienst, wil de webserver afhankelijk van het belang van de transactie een token (shared secret). Die token vervangt het wachtwoord en wordt via biometrie vrijgegeven. De eigenlijke aanmeldgegevens en biometrische kenmerken komen dus nooit van het apparaat af. Daarmee kunnen ze dus ook niet massaal worden afgevangen.

(Uli Ries / Noud van Kruysbergen)