Stalkerware verwijderen van smartphones

Zoals de meeste spyware laat ook stalkerware verdachte sporen na op een besmette smartphone. Wie de typische waarschuwingssignalen kent, kan met wat oefening stalkerware herkennen. Gespecialiseerde tools vergemakkelijken het nakijken van smartphones. Ontdek hoe je stalkerware vindt en verwijdert op je smartphone.

Hoe je veilig omgaat met het opsporen en verwijderen van stalkerware

Om stalkerware op een Android-telefoon te vinden en te verwijderen, heb je in eerste instantie geen analysetools of speciale software nodig. Die maken het werk gemakkelijker, maar op gewone smartphones die niet geroot zijn, kunnen stalking-apps hun uitgebreide toegang niet volledig verbergen voor de gebruiker en zich ook niet verdedigen tegen de-installatie.

Toch moet je voorzichtig zijn. Zolang een spionage-app nog actief is, bestaat het risico dat een cyberstalker het merkt als je probeert de software te identificeren en onschadelijk te maken. Als je stalkerware vermoedt, moet je van geval tot geval beslissen hoe je hiermee omgaat. Als je twijfelt, kun je beter contact opnemen met de politie, die het bewijsmateriaal op de juiste manier kan veiligstellen en je kan helpen als je in gevaar zou kunnen komen door de ontdekking van stalkerware.

De Android-stalkerware die we hebben bekeken (zie c’t 11/2025) zijn allemaal sideloaded op het apparaat. Aanvallers moeten ze dus buiten de Play Store om installeren. Het feit dat Apple dergelijke sideloading niet toestaat onder iOS is een belangrijke reden voor de relatief lage prevalentie van iOS-stalkerware. Stalkerware voor het Apple-systeem wordt vaak helemaal niet geïnstalleerd op de mobiele telefoon, maar spioneert direct via de iCloud back-up. De gegevens die daar zijn opgeslagen kunnen ook worden gebruikt voor uitgebreide surveillance. iOS-gebruikers moeten daarom regelmatig controleren wie toegang heeft tot hun iCloud back-ups.

Bijblijven met de laatste security-ontwikkelingen?

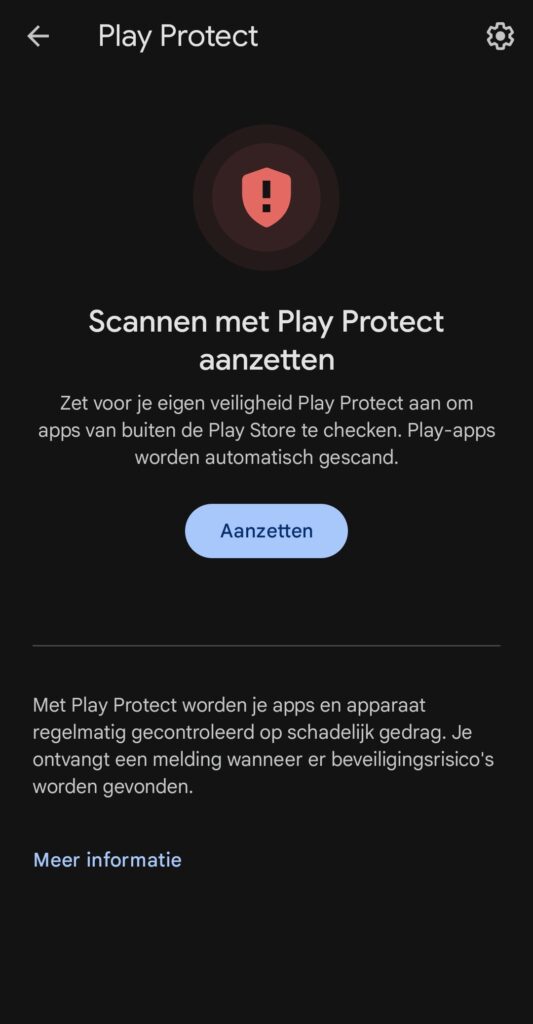

Handmatige controle

Op Android kan stalkerware gemakkelijker rechtstreeks op de smartphone worden gezet. De kans bestaat echter dat het wordt gedetecteerd door Googles Play Protect-beveiligingssysteem, dat moet worden uitgeschakeld om de stalking-app te kunnen installeren. Als je een Android-telefoon controleert, moet je daarom eerst naar ‘Play Protect’ gaan via het menu dat je opent via je profielafbeelding in de Google Play Store. Tik op het tandwiel in de rechterbovenhoek om de Play Protect-instellingen te openen. De items ‘Apps scannen met Play Protect’ en ‘Detectie van schadelijke apps verbeteren’ moeten daar geactiveerd zijn. Een gedeactiveerde optie kan het gevolg zijn van een stalker die deze heeft uitgeschakeld bij het installeren van de stalkerware. Het is nog ernstiger als een gereactiveerde scan verdachte apps meldt – die moet je dan verwijderen.

Je moet ook controleren welke apps voor apparaatbeheer zijn geïnstalleerd op de smartphone. Deze apps hebben bijzonder vergaande autorisaties. Ze worden bijvoorbeeld geïnstalleerd op bedrijfssmartphones en dienen voor beheer op afstand (MDM, Mobile Device Management). Standaard zou je alleen vermeldingen als ‘Vind-plek’ (Googles Find Hub) moeten zien. Andere vermeldingen kunnen duiden op stalkerware op het apparaat. De apps die we analyseerden konden niet voorkomen dat ze in deze lijst verschenen, maar gaven zichzelf technisch klinkende en onschuldige lijkende namen. ‘(Framework) Update service’, ‘System Update Service’ en ‘Sync Services’. Je kunt verdachte apps niet verwijderen in dit menu, maar je kunt ze wel eerst deactiveren.

Om een vermoeden te bevestigen, onderzoek je een app verder in de Android-instellingen bij de privacy- en app-instellingen. Als iemand stalkerware op het apparaat installeert, moet hij de app verschillende machtigingen geven zodat hij uitgebreide gegevens kan verzamelen. Dit omvat toegangsrechten voor camera en microfoon, agenda en contacten, maar ook gespreksgeschiedenis, sms en locatie.

Je zou ook een blik moeten werpen in het menu ‘Speciale app-toegang’ dat onder Apps in de systeeminstellingen zit. Hier vind je apps die bijvoorbeeld systeeminstellingen mogen wijzigen of andere apps mogen overlappen – beide aantrekkelijke rechten voor stalkerware. Daarnaast heeft een stalking-app hoogstwaarschijnlijk toestemming om mobiele gegevens op de achtergrond te gebruiken, om de app op de achtergrond te laten draaien en om toegang te krijgen tot toegankelijkheidsfuncties. Dit laatste maakt het mogelijk om het standaard Android toetsenbord te vervangen door een toetsenbord dat elke toetsaanslag naar de stalkerware-cloud stuurt.

Om te voorkomen dat de app zichzelf verraadt, schakelt de cyberstalker ook systeemmeldingen uit over het energieverbruik van de app. Een plotselinge vermindering van de batterijduur van een smartphone kan al dan niet een indicatie zijn van een infectie. De digitale spion werkt immers constant op de achtergrond en uploadt opgenomen gegevens. De indicator-leds voor de camera en microfoon kunnen een verdere indicatie geven. Als ze oplichten, ook al gebruik je op dat moment geen app die legitiem beelden of geluid opneemt, dan kan er iets mis zijn.

Als je denkt dat je een stalking-app hebt geïdentificeerd, kun je deze verwijderen via het Apps-menu in de Android-instellingen. Dit biedt geen absolute veiligheid, want de app kan andere, beter verborgen malware hebben gedownload. Annuleer je analyse dus niet na één treffer. Als je het zekere voor het onzekere wilt nemen, is het beter om het apparaat terug te zetten naar de fabrieksinstellingen.

Misschien heb je het al door: het controleren van smartphones is ook een kwestie van ervaring. Het is altijd een goed idee om jezelf vertrouwd te maken met wat apps doen op een Android-toestel. Dan hoef je niet tot het ergste te wachten om erachter te komen of een autorisatie normaal of verdacht is. Houd er altijd rekening mee dat het bijna onmogelijk is om bewijs veilig te stellen als apps zijn verwijderd of smartphones zijn gereset. Als de getroffenen een aanklacht willen indienen, helpt het om een ongewijzigde mobiele telefoon aan de politie te overhandigen of op zijn minst je eigen acties voor getuigen te documenteren met foto’s en screenshots.

Debugtools tegen malware

Het kan al snel vervelend worden om apps en kritieke autorisaties handmatig te controleren als je voortdurend smartphones test of geregeld dezelfde telefoon wilt controleren. Externe tools die zoeken naar verdachte apps en met een beetje geluk stalkerware identificeren, kunnen daarbij helpen.

Android, als relatief open systeem, maakt het niet alleen gemakkelijk voor stalkerware om op het systeem te komen, maar vereenvoudigt ook het zoeken naar dergelijke malware. Standaard Android-smartphones maken het mogelijk om een debug-interface te activeren in de ontwikkelaarsopties. Hierdoor kunnen tools op een computer uitgebreide informatie over de telefoon opvragen en zoeken naar problematische instellingen of apps met verdachte autorisaties. Ze kunnen ook alle geïnstalleerde apps lezen en bekende stalkerware direct herkennen.

Om dit te laten werken, moet je eerst de debug-interface op de telefoon activeren. Zoek hiervoor naar het buildnummer in de instellingen. Je vindt dat meestal in de menucategorie ‘Over deze telefoon’, maar de exacte locatie hangt af van de fabrikant. In de documentatie voor ontwikkelaars van Google staan een aantal bekende locaties van deze instelling.

Zodra je het buildnummer hebt gevonden, tik je herhaaldelijk op deze – schijnbaar passieve – instelling. Na de zevende tik geeft Android een klein bericht weer: ‘Je bent nu ontwikkelaar!’ De ontwikkelaarsopties zijn nu geactiveerd en zijn te vinden als een nieuwe categorie in de instellingen.

Ga naar deze ontwikkelaarsopties. De exacte locatie varieert weer per fabrikant en Android-versie, maar meestal vind je de ontwikkelaarsopties onder Systeem, Systeem/Geavanceerd of iets dergelijks. In elk geval is er een instelling genaamd USB-debugging in de ontwikkelaarsopties, die je activeert. Na je analyses moet je deze interface voor de veiligheid weer deactiveren.

Let op: als er daadwerkelijk stalkerware op de telefoon is geïnstalleerd, kan de aanvaller die gebruiken om je aanpassen van deze instellingen te zien. Hoewel er andere redenen zijn om usb-debugging te activeren (zoals het handige tooltje scrcpy, dat het scherm van de mobiele telefoon naar de computer spiegelt), moet je er rekening mee houden dat een stalker je activiteiten kan observeren.

Bijblijven met de laatste security-ontwikkelingen?

SpyTrap

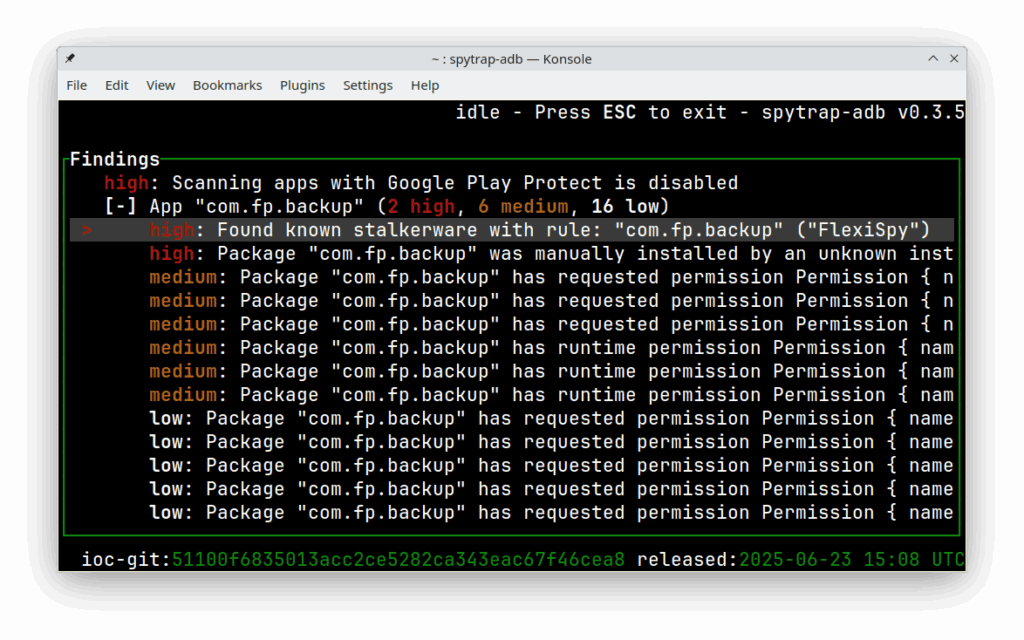

Eenmaal geactiveerd kunnen tools op je computer de usb-debugging interface gebruiken om de smartphone te scannen op kwaadaardige software. Eén zo’n hulpmiddel is spytrap-adb. Het draait op de opdrachtregel, maar de werking is heel eenvoudig.

Spytrap-adb is te vinden in de pakketbeheerders van verschillende Linux-distributies, hoewel niet noodzakelijkerwijs in de nieuwste versie. De ontwikkelaar heeft echter ook een up-to-date binair bestand beschikbaar om te downloaden in de GitHub-repository van het project. Je kunt het Rust-programma ook eenvoudig zelf compileren met rustup (zie c’t 3/2025 op pagina 116). Bij macOS kun je het installeren via Homebrew. Onder Windows kun je het beste het Windows Subsystem for Linux (WSL) gebruiken en SpyTrap in een WSL-Linux installeren.

Spytrap-adb vereist – zoals de naam al aangeeft – de Android Debug Bridge (ADB) om met de smartphone te communiceren. Als je SpyTrap installeert via het pakketbeheer van een Linux-systeem, wordt de ADB meestal automatisch geïnstalleerd. Bij andere installatievarianten moet je er zelf voor zorgen dat de ADB beschikbaar is op de computer. Onder macOS doe je dat bijvoorbeeld door het juiste ‘vat’ te installeren met Homebrew:

brew install --cask android-platform-toolsNa de installatie sluit je de smartphone met een usb-kabel aan op de computer. Zorg ervoor dat de telefoon ontgrendeld is en bevestig de beveiligingsprompt zodat de computer toegang krijgt tot de debug-interface. Als je SpyTrap in een virtuele machine (VM) gebruikt, moet je de usb-verbinding doorgeven aan de VM en deze VM toegang geven tot de debug-interface. In onze experimenten hadden we hier af en toe problemen mee. Eén smartphone wilde alleen via usb met de host praten en niet met de VM, terwijl andere probleemloos werkten.

Start nu spytrap-adb. Het programma presenteert een lijst met aangesloten smartphones, meestal een lijst met één vermelding. Als het programma rechtsonder ‘database update available’ weergeeft, druk dan op Ctrl+R (onder macOS Control+R) om de update te downloaden.

Als je meerdere smartphones hebt aangesloten, gebruik dan de pijltjestoetsen om de gewenste vermelding in de lijst te selecteren. Druk op Enter om de selectie te bevestigen en SpyTrap te laten scannen op malware op die smartphone. Een kleine animatie bovenaan naast ‘scanning’ geeft aan dat het programma bezig is terwijl de lijst zich geleidelijk vult. Wacht tot SpyTrap klaar is met scannen en weer ‘idle’ weergeeft. Je kunt nu met de pijltjestoetsen door de bevindingen navigeren. Schrik niet als de lijst lang is, Spy Trap vindt veel verdachte feiten die niet noodzakelijkerwijs een stalkerware-infectie betekenen.

Bovenaan de lijst vind je verdachte instellingen (gemarkeerd met een rode ‘high’) die duiden op een infectie. Op dit punt waarschuwt SpyTrap je voor een gedeactiveerde Play Protect-scan of apps die als toegankelijkheidsservice op de telefoon geregistreerd staan. Daaronder verschijnen de individuele apps, gesorteerd op hoeveel verdachte incidenten SpyTrap per app heeft herkend en hoe ernstig ze zijn.

Als je op Enter drukt, worden de treffers per app geopend en gesloten, zodat je makkelijk alle resultaten kunt bekijken. Druk op Esc om terug te gaan naar de lijst met aangesloten apparaten en druk nogmaals om het programma af te sluiten.

Resultaten van Spytrap interpreteren

Net als bij de handmatige controle geldt: kijk kritisch naar wat het programma je laat zien. Het is mogelijk dat een app die handmatig is geïnstalleerd om de Playstore te omzeilen bovenaan de lijst belandt, maar dat de eigenaar van de smartphone die app bewust en rekening houdend met de risico’s heeft geïnstalleerd.

Omgekeerd kan een app zonder een ‘high’ risico toch stalkerware zijn als hij veel ‘medium’ treffers heeft vanwege verdachte machtigingen, en als je de app (ook via googelen) niet herkent of het nut van de machtigingen niet begrijpt.

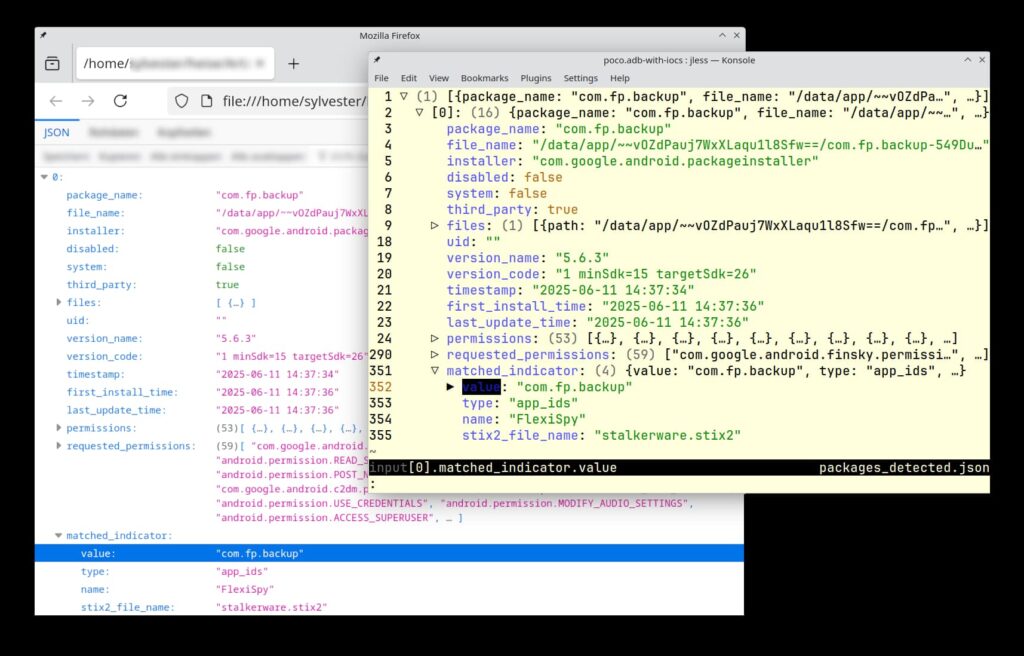

Als SpyTrap een ‘high’ vermelding bij een app geeft met het bericht ‘Found known stalkerware …’ moeten er alarmbellen gaan rinkelen. Dit betekent dat de app is geïdentificeerd met behulp van de ‘Stalkerware Indicators of Compromise’ van de Franse anti-stalking organisatie Echap. SpyTrap downloadt automatisch een lijst van deze Indicators of Compromise (IOC), waar de eerder genoemde ‘database update’ naar verwees.

De IOC’s bevatten bekende pakketnamen voor stalking-apps die SpyTrap gebruikt voor identificatie. Een app die wordt gedetecteerd is zeer waarschijnlijk stalkerware. Helaas gedlt het omgekeerde niet. Slechts één van de drie stalking-apps werd in bij ons als kwaadaardig aangemerkt door IOC. De andere twee apps staan wel in de IOC-lijst, maar niet met de pakketnamen die in onze installaties werden gebruikt. Blijkbaar proberen de app-ontwikkelaars detectie door IOC’s te vermijden.

Bij de twee andere apps onthulde SpyTrap echter wel het gebruikelijke verdachte gedrag. Ze werden geregistreerd als toegankelijkheidsservices en kregen allerlei machtigingen. Overigens onthulden onze experimenten ook een kleine maar vervelende bug in SpyTrap. De tool rapporteerde IOC-hits weliswaar in het logbestand (dat je kunt maken met spytrap-adb scan), maar niet in de interactieve interface. De ontwikkelaar reageerde onmiddellijk en voorbeeldig op onze melding en suggestie voor een oplossing. Hij nam de bugfix over, publiceerde een nieuwe versie van de app en documenteerde het probleem onder een CVE-nummer.

Bijblijven met de laatste security-ontwikkelingen?

Mobile Verification Toolkit

De ‘Mobile Verification Toolkit’ (MVT) van Amnesty International is van een hoger kaliber dan SpyTrap. De mensenrechtenorganisatie ontwikkelde het als onderdeel van haar strijd tegen de spyware Pegasus. Pegasus is geen stalkerware, maar een geavanceerde surveillancetool gericht op overheidsorganisaties. De MVT is dan ook ontworpen voor professionele forensische analyse en je moet op zijn minst enige ervaring opdoen met de tool voordat je hem probeert te gebruiken om goede apps van slechte apps te onderscheiden.

Naast IOC’s voor verschillende quasi-overheidsmalware, kan de MVT ook de lijst van Echap laden en zoeken naar stalkerware. In tegenstelling tot SpyTrap produceert de MVT uitgebreide analyseresultaten die ook later geanalyseerd kunnen worden. Het kan ook iPhones analyseren door iTunes back-ups te ontleden. Onder Android maakt ook de MVT veel gebruik van de ADB.

De eenvoudigste manier om de toolkit, die geschreven is in Python, te installeren is via het Python gereedschap pipx. Hiervoor installeer je eerst alle benodigde Python-pakketten, andere afhankelijkheden zoals de ADB en pipx zelf. Onder Ubuntu Linux werkt dit bijvoorbeeld met deze opdracht:

sudo apt install python3 python3-venv python3-pip sqlite3 libusb-1.0-0 android-platform-tools-base pipxWe raden Ubuntu aan omdat de MVT-ontwikkelaars de installatie met deze distributie documenteren. Met andere distributies hadden we soms problemen om alle afhankelijkheden in geschikte versies te leveren. Windows-gebruikers kunnen Ubuntu installeren in WSL. Voor macOS raadt de MVT-documentatie installatie aan via Homebrew:

brew install python3 pipx libusb sqlite3

brew install --cask android-platformtoolsJe kunt dan pipx ensurepath gebruiken om ervoor te zorgen dat pipx beschikbaar is. Open nu een nieuwe terminal en installeer met pipx install mvt de MVT.

Controleer of de aanroepen mvt-android en mvt-ios werken, geen fouten opleveren en een korte bedieningstip weergeven. Als alles klopt, moet je eerst de MVT opdracht geven om een aantal bekende lijsten met IOC’s te laden, waarvoor een apart subcommando is:

mvt-android download-iocsIn de lijst met bijgewerkte IOC’s zou je onder andere de ‘Stalkerware Indicators of Compromise’ moeten vinden.

Android-verificatie

Je kunt nu Android-smartphones analyseren via de ADB. Activeer hiervoor de debug-interface zoals hierboven beschreven en sluit de smartphone aan op de analyse-computer. De volgende oproep start de analyse en slaat de resultaten op in de map results:

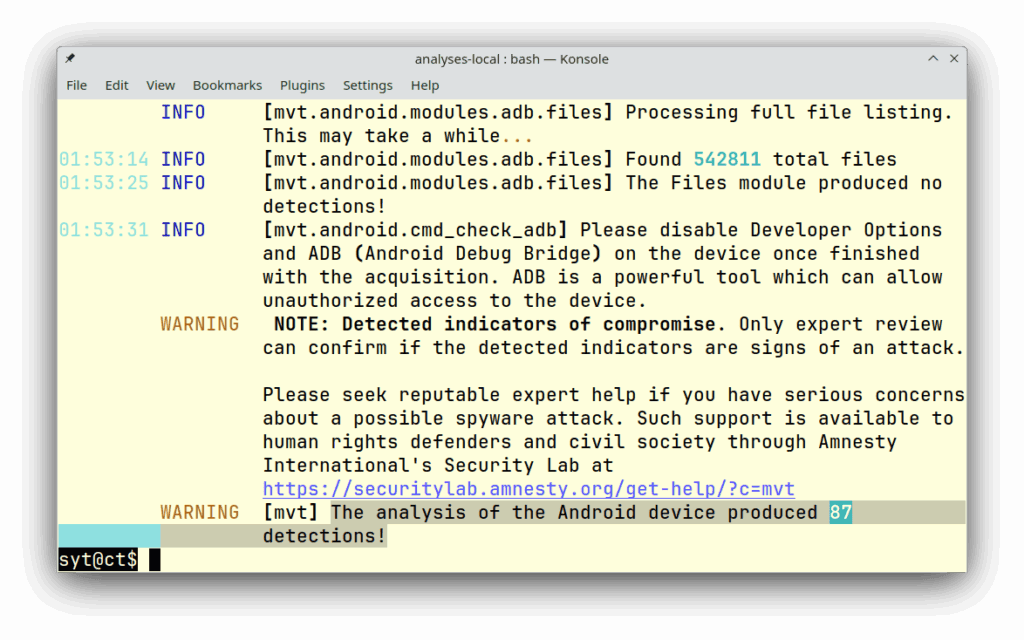

mvt-android check-adb --output resultsAls de oproep in plaats daarvan een fout oplevert en ‘Device is busy’ meldt, dan helpt het commando adb kill-server, zoals geadviseerd in de foutmelding. Je kunt daarna proberen de analyse opnieuw te starten.

Aan het begin van de analyse vraagt de MVT om een back-up van de SMS-database van de mobiele telefoon, waarvoor je een wachtwoord op de smartphone moet invoeren. Onmiddellijk daarna voer je dit wachtwoord in op de computer, waar de MVT erop wacht. Daarna gaat de analyse verder.

Het kan zijn dat je tijdens de analyse al interessante bevindingen voorbij ziet rollen. Je kunt deze uitvoer op je gemak bekijken in het bestand results/command.log. Kijk vooral eens naar regels met de classificatie ‘Warning’ (en ‘Error’). MVT slaat zijn bevindingen ook op in gestructureerde JSON-bestanden. Als MVT treffers vindt (waarvan het aantal wordt genoteerd aan het einde van het analyselogboek), dan zou je een of meer *_detected.json bestanden in de uitvoermap moeten vinden met details over de verdachte punten. Je kunt ze bekijken met de opdrachtregeltool jless of de Firefox-browser.

Conclusie

Nog meer dan bij SpyTrap moet je de resultaten van de MVT zorgvuldig controleren. Raak niet in paniek als je verschillende waarschuwingen ziet, en laat je niet in slaap sussen als je niet meteen directe hits vindt in de lange logs. Ook als alles er goed uitziet moet je alert blijven. Het feit dat een tool niets relevants meldt is een goed teken, maar is geen garantie voor een schone telefoon.

Het analyseren van smartphones vergt tijd en ervaring. Het helpt daarom enorm om herhaaldelijk verschillende telefoons te analyseren. Zo leer je geleidelijk wat normaal is, wat ongebruikelijk en wat verdacht is. Dit geldt ook voor inspectie zonder hulpmiddelen via de lijsten van apps en machtigingen. Als je regelmatig controleert wat daar wordt weergegeven, zul je kwaadaardige apps gemakkelijker opmerken als het erop aankomt.

Apple komt in het verhaal niet voor ??