WannaCry ransomware: wat we tot nu toe weten

Vrijdagavond kwamen de eerste angstaanjagende berichten uit Groot-Brittannië: computersystemen van ziekenhuizen van de Britse National Health Service (NHS) waren besmet geraakt, waardoor patiënten naar andere ziekenhuizen of naar huis gestuurd werden. Daarna kwamen steeds meer berichten dat WannaCry niet alleen in de UK maar ook in de rest van de wereld huishield. Inmiddels is duidelijk dat het om honderdduizenden niet-gepatchte of verouderde computersystemen gaat.

Lees verder na de advertentie

De WannaCry (WanaDecrypt0r 2.0) is een vorm van malware die bestanden op besmette computers versleutelt. Op het scherm verschijnt de melding dat je geen ontsleutelcode ontvangt als je niet betaalt en dat al je bestanden worden gewist.

Een van de grotere slachtoffers in Nederland is Q-park. Een deel van de betaalsystemen van de door dit bedrijf beheerde parkeergarages werd getroffen, waardoor mensen niet meer konden afrekenen.

Tip

Download nu en lees alles over de specifieke eisen voor CAD-toepassingen en toekomstbestendige workstations.

Betalen kan alleen in bitcoin, omgerekend wordt ca. 300 dollar gevraagd. Tot nu toe betaalden de slachtoffers in totaal ongeveer 45.000 euro. Wereldwijd zouden meer dan 220.000 systemen in 150 landen getroffen zijn. In tegenstelling tot Locky en andere ransomware uit het verleden, kan WannaCry ook andere computers rechtstreeks besmetten.

WannaCry besmettingen in andere landen

Volgens de laatste gegevens heeft de malware op vrijdag eerst in Rusland om zich heen gegrepen. Daarna dook hij ook in andere landen op. Vooral oudere Windows-versies zijn getroffen die geen security-updates meer krijgen. Dat had bijzonder grote gevolgen voor Groot-Brittannië. Daar heeft WannaCry een groot aantal computers van de National Health Service (NHS) besmet. Patiënten berichtten van chaotische toestanden. Veel patiënten moesten naar andere klinieken gestuurd worden. Ook cancer- en hartpatiënten werden naar huis gestuurd, omdat hun gegevens niet meer beschikbaar waren. Pas zaterdagavond was de situatie weer enigszins onder controle. In Groot-Brittannië nam de kritiek op de gebrekkige beveiligingsmaatregelen van de NHS (National Health Service) toe. Autofabrikant Nissan heeft tegenover Britse media bevestigd dat er een besmetting was in de fabriek in Sunderland. In die fabriek werd de productie in het weekend sowieso al stil gelegd.

Volgens de berichten legde Renault het werk in enkele fabrieken in Frankrijk stil. Dat waren “veiligheidsmaatregelen om verspreiding van de malware te voorkomen”, aldus een woordvoerder tegen persdienst AFP. Volgens informatie uit vakbondskringen zou de fabriek in Sandouville in de regie Seine Maritime bijzonder zwaar getroffen zijn. Dat bedrijf heeft met circa 3400 werknemers. Maar daar was voor het weekend slechts een beperkte productie gepland.

In Spanje en Portugal zijn bijvoorbeeld de grote telecomproviders Telefónica en Telecom getroffen. In Duitsland waren de computers van de spoorwegen (Deutsche Bahn) getroffen, waardoor de vertrektijdenborden op veel stations niet meer werkten. Verder werkten daar veel betaalautomaten niet meer. In Amerika meldde pakketdienst FedEx een besmetting.

Twee aanvalstactieken

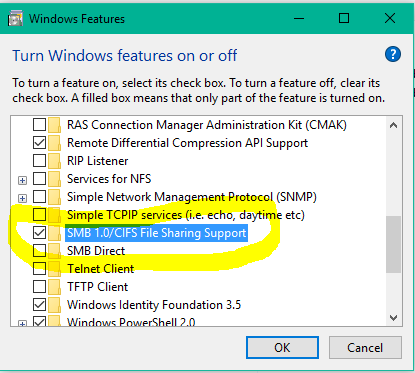

Voor zover bekend gebruikt WannaCry twee manieren om zich te verspreiden. In de eerste plaats komt hij binnen via de e-mail met een linkje waar je op moet klikken. Maar wanneer hij zich eenmaal op een systeem genesteld heeft, probeert hij andere computers in hetzelfde netwerk te besmetten. Daarvoor gebruikt WannaCry een lek in Windows-shares (SMB). Dit lek was al bekend. De hackergroep Shadow Brokers had een aantal exploits van de aan de NSA gelinkte Equation Group gepubliceerd. De exploit die het door WannaCry gebruikte lek gebruikt, is bekend onder de naam EternalBlue.

Gat was al gedicht

Microsoft had het bewuste veiligheidsgat al in maart met een security-update gedicht. Maar het bedrijf levert deze patch alleen voor de Windows-versies die officieel nog recht hebben op support. Oude Windows-versies blijven dus ongepatcht en dus gevaarlijk – daartoe behoren met name Windows XP en Windows Server 2003. Speciaal voor deze versies heeft Microsoft op zaterdag, vlak na de uitbraak van de WannaCry-epidemie, die patch alsnog beschikbaar gesteld. Maar veel gebruikers zetten het automatisch installeren van veiligheidsupdates uit, met als gevolg dat dergelijke gaten gewoon open blijven.

Als je Microsofts veiligheidsupdate MS17-010 nog niet geïnstalleerd hebt, kun je dat maar beter zo snel mogelijk doen. Dat geldt ook voor bezitters van verouderde Windows-versies als XP, die officieel geen ondersteuning meer krijgen. Als je zo’n computer aan internet hangt, loop je een groot risico. Dan moet je er serieus over nadenken om Windows 10 te installeren. Windows 10-systemen zijn tot nu toe niet getroffen door WannaCry. Vooral bedrijven moeten zorg dragen voor hun veiligheid. De huidige aanval is een duidelijke wake-up call voor bedrijven om hun IT-veiligheid serieus te nemen. En achterstand in het onderhoud weg te werken.

Kill-switch gevonden

Intussen lijkt de verspreiding van de malware te vertragen. Security-onderzoekers hebben bij toeval een mechanisme ontdekt dat de verspreiding van WannaCry stopzet. In de code is namelijk een verwijzing gevonden naar een bijzondere url, waarvoor nog geen bijbehorend domein geregistreerd was. Een onderzoeker registreerde het adres, omdat hij dacht zo meer informatie over de ransomware te kunnen achterhalen. Op een op dit adres aangesloten server zag hij meteen duizenden inlogpogingen. Dat blijkt een soort veiligheidsmechanisme te zijn (een kill-switch). Het lijkt erop dat de ransomware stopt met verspreiden zodra er van dit domein een respons komt.

Maar daarmee ben je nog niet veilig, want eenmaal geïnfecteerde computers blijven versleuteld. Zeer waarschijnlijk zullen er binnenkort ook nieuwere versies van WannaCry komen, die deze kill-switch niet meer bevatten. Volgens onbevestigde berichten blokkeren ook sommige antivirusprogramma’s de toegang tot het betreffende domein, omdat ze het als verdacht aanmerken. Dat is in dit geval een groot probleem, want als de worm geen antwoord krijgt, verspreidt hij zich gewoon verder.

Kritiek op regeringen en geheime diensten

Microsoft maant iedereen om Windowssystemen zo snel mogelijk te updaten. Het bedrijf heeft inmiddels scherpe kritiek geuit op overheden – het veiligheidsgat dat door WannCry misbruikt wordt, is namelijk door de NSA ontdekt, maar niet aan Microsoft gemeld. Microsoft roept overheden dan ook op om de aanval als een wake-up call te zien. Gevonden gaten moeten meteen gemeld worden. Geheime diensten moeten die niet voor eigen gebruik stilhouden. Of de oproep veel overheden zal doen overhalen, valt te betwijfelen. Te meer, daar ook gewaardeerde veiligheidsorganisaties als Fox-IT al langer pleiten voor actief terughacken door veiligheidsdiensten. En daar is kennis van onbekende veiligheidsgaten onmisbaar voor.

Om zich op een computernetwerk te verspreiden maakt WannaCry gebruik van een lek in de SMB1-implementatie van Windows. Dit wordt binnen oudere Windows-netwerken gebruikt om bestanden te delen met fileservers. Dit lek was al bekend en door Microsoft gepatcht. Maar het kwam te laat voor oude niet langer ondersteunde Windows-versies.

In het artikel Windows en bestanden beschermen tegen ransomware staan effectieve preventieve maatregelen tegen ransomware en in Ransomware verwijderen en bestanden redden wat eerste hulp voor het geval je getroffen bent. In het artikel Ransomware geanalyseerd werpen we een blik achter de schermen van meerdere encryptie-trojans en zie je de manier waarop ze te werk gaan. Kijk ook eens bij Ransomware: zijn Mac-gebruikers veilig? of dit alleen voor Windows-computers geldt …

Tip!

Dit is het moment om jouw droomdevice aan te schaffen.

Praat mee