Ransomware komt met steeds nieuwe trucs en technieken. WannaCry, Petya/NotPetya enzovoort gingen voor nieuwe verspreidingstechnieken en hadden soms zelfs

Ransomware komt met steeds nieuwe trucs en technieken. WannaCry, Petya/NotPetya enzovoort gingen voor nieuwe verspreidingstechnieken en hadden soms zelfs

extra malware aan boord. Vooral bedrijven en overheden staan op de targetlist van de criminelen. Leer meer over de werkwijze en bescherm jezelf met praktische tips.

Gegevens gijzelen door ze te versleutelen is al sinds 2016 een van de meest winstgevende uitspattingen binnen de malware-scene. En dat is niet zo gek want anders dan bij toegang proberen te krijgen tot iemands online bankieromgeving, heb je op technisch en organisatorisch gebied weinig nodig. Dus ook de ‘mindere’ cybercriminelen springen op de ransomware-bandwagon. Software die bestanden versleutelt en een bitcoinwallet zijn niet bepaald lastig te regelen en zijn zelfs vaak inbegrepen in aanbiedingen van ransomware-as-a-service.

Maar in 2017 is er wel het een en ander veranderd. De grootste verandering is de manier waarop ransomware wordt verspreid. Klassieke ransomware als Locky belandt vooral via e-mail bij de potentiële slachtoffers. Zogenaamde drive-by infecties via websites met malware zijn een andere hoofdmethode van verspreiding en besmettingen met ransomware. WannaCry gebruikte in mei 2017 voor het eerst een lek in Windows uit de NSA-toolkit (EternalBlue) om zich zo als worm zelfstandig binnen een netwerk te verspreiden. De infectie gebeurt volledig zonder dat de gebruiker er iets voor doet. Nog geniepiger was NotPetya dat stiekem via het updatemechanisme van legitieme software meeliftte. Van daaruit verspreidde het zich ook via de Eternal-Blue-lekken in de SMB-stack van Windows. Maar deze twee manieren van verspreiden blijven wel een uitzondering. Veiligheidslekken waar een worm zich naar binnen kan wurmen zijn zeldzaam en malware via normale updates binnenloodsen kun je ook niet blijven herhalen.

Afpersen en spioneren

Malware-analisten zien wel steeds meer aanvallen op bedrijven die als doel hebben om daar ransomware te planten. Dat zijn bijvoorbeeld sollicitaties die gericht zijn op vacatures van het bedrijf en aan de personeelsafdeling zijn gericht. Nadat de eerste pc is besmet, breidt de infectie zich verder uit binnen het netwerk. Het zoekt naar de systemen met de belangrijkste gegevens en neemt deze over en versleutelt dan gecoördineerd overal op hetzelfde moment alle data. Een andere invalshoek zijn remotedesktopdiensten (RDP). De Crysis-bende zoekt massaal naar bereikbare RDP-poorten en probeert de toegangsblokkade met simpele wachtwoorden te kraken. Als het ze lukt, halen ze de Crysis-ransomware binnen en infecteren het systeem.

Ransomware-aanvallen op bedrijven lijken qua methodes en gebruikte tools steeds vaker op professionele pogingen tot spionage. In een aantal gevallen zijn de researchers die de gevallen hebben onderzocht er zelfs zeker van dat het om spionage ging. De gevonden ransomware was slechts een klein ‘afscheidscadeau’, twee vliegen in één klap: je vernietigt je sporen en met wat geluk houd je er nog een extra zakcentje aan over.

Pay per install

De makers van ransomware gaan ook banden aan met de crimeware-scene. Zo verklaarde Holger Unterbrink van Cisco’s Threat Research-afdeling Talos aan ons dat hij al meerdere gevallen gezien heeft waarbij het slachtoffer na betaling de sleutel voor toegang tot de bestanden kreeg, maar er nog meer malware op het systeem stond. Dan was er vanaf een website een exploitkit met zowel ransomware als een bitcoinminer binnengehaald. Die laatste bleef na het herstellen van de data vrolijk verder minen.

Het is naar om te bedenken dat malware op commando van de achterliggende cybercrimineel ook op een later tijdstip nog andere malware kan installeren. Nadat de internetbankier-trojan klaar is, wordt Locky of andere ransomware binnengesluisd. Dit businessmodel heet pay per install. Het is oorspronkelijk afkomstig uit de freewarescene en is nu doorgedrongen in de malware- community. Wie een groot aantal installaties kan regelen, bijvoorbeeld via een geliefd stukje gratis software of grote botnetten, helpt derden tegen een kleine provisie bij het verspreiden van hun software.

Imagoschade voor ransomware

Al met al heeft de ransomware-scene bewust eraan gewerkt dat je na het betalen van losgeld een realistische kans hebt om weer bij je bestanden te kunnen. De Jigsaw-gang bood bij problemen zelfs een chatoptie met support. Het levert uiteindelijk geld op.

Ook al doen allerlei instanties hun best om je voor de risico’s te waarschuwen, toch geven bedrijven en overheden vaak toe aan de gijzeling van hun data en betalen ze het losgeld. Symantec geeft aan dat in de Verenigde Staten ongeveer 64 procent van de getroffen slachtoffers de fee betalen. De kans is groot dat bedrijven betalen om zo snel mogelijk weer bij hun data te kunnen.

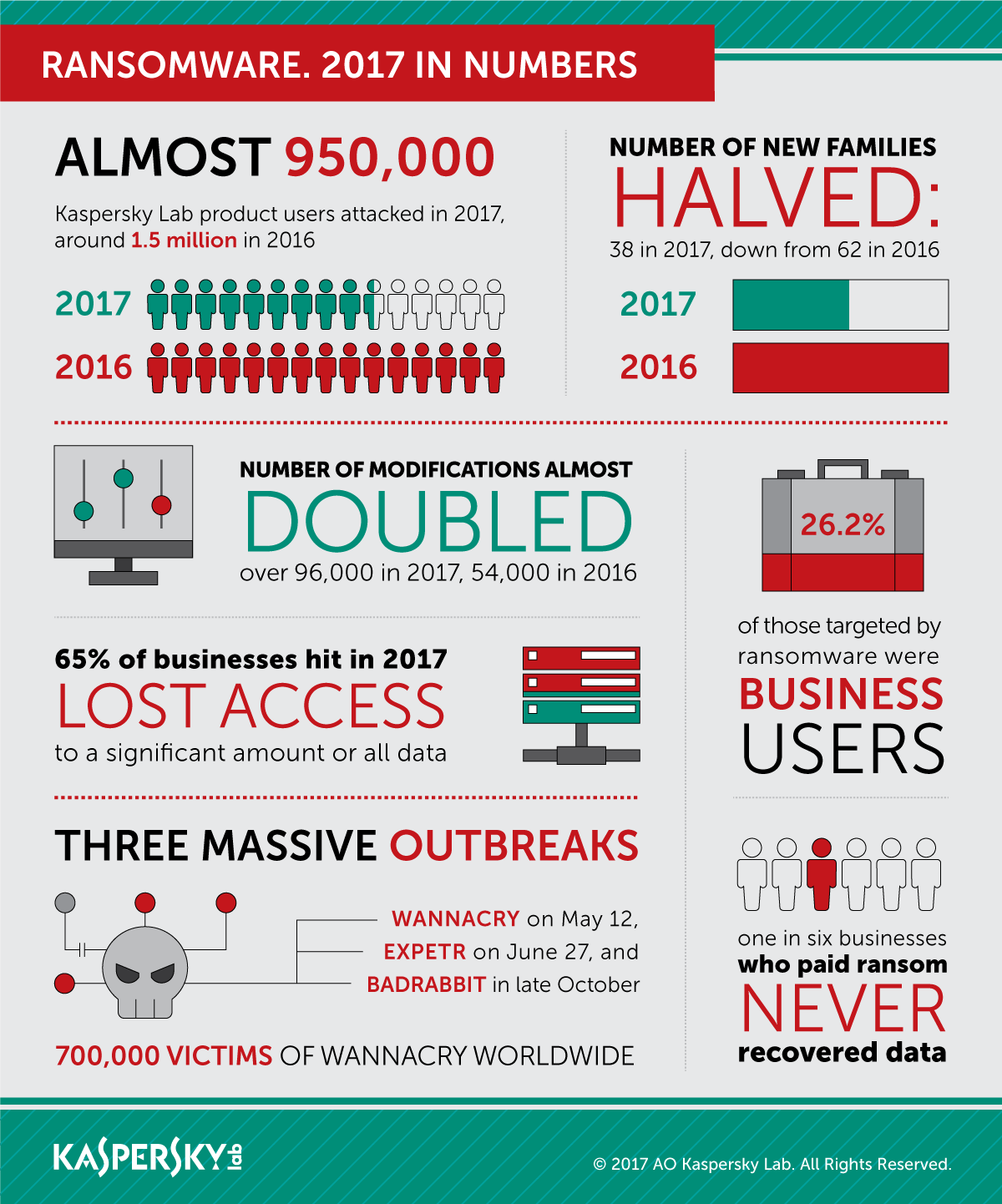

Deze bereidheid om te betalen valt of staat bij de kans om je data terug te krijgen. Maar het beeld dat je na betaling je data weer terugkrijgt vertoont wat scheurtjes. In cijfers over 2017 van Kaspersky kreeg 1 op de 6 bedrijven ondanks betalen niet hun data terug. Er komen steeds meer gevallen waarbij de gebruikte software niet eens de technische vereisten aan boord heeft om data te herstellen. Malware-experts hebben daar de term wiper voor, omdat de malware de data zo goed als wist. De tot nu toe meest opvallende wiper is NotPetya/Petya/Netya, of welke naam de maker er ook aan geeft. Deze overschrijft de bootsector zonder dat je deze weer kunt herstellen en doet niet eens moeite om duidelijke ID’s voor de slachtoffers aan te maken. Zelfs als je zou willen kunnen de criminelen geen key verstrekken om na ontsleutelen weer bij alle data te kunnen.

Volgens de huidige stand van zaken heeft geen enkel NotPetya- slachtoffer zijn data teruggekregen. Bij NotPetya gaat het waarschijnlijk om een campagne met een specifieke politieke agenda, waarbij de ransomware slechts een klein onderdeel van het geheel is. Maar hierdoor zijn er steeds meer cybercriminelen die vooral voor de snelle bitcoin gaan, aldus Unterbrink. Ze hebben geen zin in het gedoe met keys, halen snel geld binnen en duiken dan weer onder. Dat ze zo het imago van de branche beschadigen en daardoor op een gegeven moment slachtoffers niet meer bereid zijn om te betalen, maakt ze niks uit.

Het is lastig om een prijskaartje te hangen aan de schade door ransomware. Het is duidelijk dat het voor cybercriminelen een zeer lucratieve werkwijze is waarmee miljoenen zijn gemoeid. Voor de slachtoffers ligt de schade door ransomware op een veelvoud van dat bedrag. De schade kan voor een bedrijf waarbij de verzending of productie wordt vertraagd zomaar oplopen tot 35 miljoen en dat bedrag zie je ook bij andere bedrijven terug. Alleen al WannaCry en NotPetya veroorzaken schade die oploopt tot in de miljarden.

Alles samengevat is het duidelijk dat ransomware de meest geliefde malware is bij cybercriminelen. De focus van de aanvallen is wat verschoven richting bedrijven, aangezien die met het oog op de schade die ze oplopen meer bereid zijn te betalen dan consumenten. Bij bedrijven kun je het losgeld opschroeven tot een bedrag van 1000 euro of meer. Voor bedrijven is ransomware de grootste bedreiging voor hun data geworden. Maar ook voor eindgebruikers is het niet veilig: de makers van Locky, Cerber e.d. weten je dit jaar ook weer te vinden.

Wat is wijsheid?

Ben je besmet met ransomware, ga dan niet direct over tot betalen. Kijk wat je in beeld krijgt en probeer meer over de malware te vinden. Diensten als ID ransomware helpen je om het type ransomware te identificeren. Als je het niet zeker weet, vraag dan een specialist om advies. Online kun je ook veel tips vinden, zoals deze 5 tips om ransomware te voorkomen van securitybedrijf Kaspersky.

Als het gaat om een wiper, is je data kansloos: geld uitgeven is zonde, want ook na betalen krijg je je data niet terug. Bij een aantal ransomware-trojans is de versleuteling gekraakt en is je data zonder te betalen terug te halen. De makers van Crysis hebben ook al meerdere masterkeys vrijgegeven. Waarom ze dat hebben gedaan is onbekend. Misschien ging het er alleen om om hun klanten een betaalde update van gehuurde software op te dringen.

Ook in dit soort situaties geldt: zorg dat je regelmatig back-ups maakt. Back-ups kunnen je een hoop tijd en ellende besparen. Als je de moeite niet neemt om een back-up van bepaalde bestanden te maken, hebben die bestanden blijkbaar geen waarde. Dan kun je net zo goed meteen compleet opnieuw installeren. De cybercriminelen hun geld gunnen is echt de allerlaatste optie die je moet overwegen.